Office 365 Attack Simulator (Saldırı Simülatörü)

Office 365 ürün ailesi o kadar genişledi o kadar büyüdü ki artık içinde olmamıza ragmen acaba bu ne işe yarar diye kendimize sormadan edemiyoruz. Bu hizmetlerden biriside saldırı simulatörü peki ne işe yarar nasıl kullanılır dediğinizi duyar gibiyim. Öncelikle şunu belirtmekte fayda var. Attack Simulator kullanabilmek için öncelikle Office Enterprise E5 paketine veya Office 365 Threat Intelligence (Tehdit İstihbaratı) ürünlerinden birisine sahip olmanız gerekmektedir. Saldırı Simülatörü artık Office 365 Advanced Threat Protection (Plan 2) içerisinde de yer almaktadır. Attack Simulator cloud ortamınızda bulunan Exchage Online kullananıcılarınıza penetrasyon testi yapmanızı sağlamaktadır. Peki kullanıcılarımıza ne tür testler yapabilir;

-

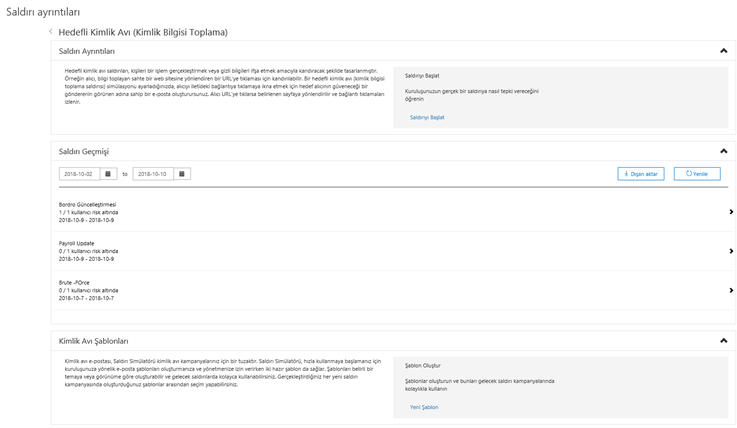

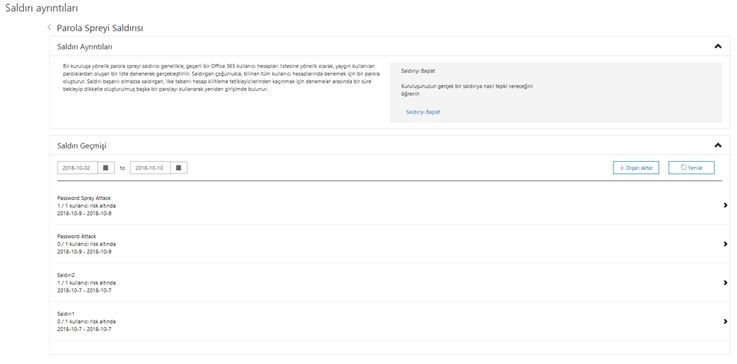

Spear Phishing (Hedefli Kimlik Avı): Hedefli kimlik avı saldırısı, güvenilen bir kişinin kimliğine bürünerek kullanıcı adları, parolalar ve kredi kartı bilgileri gibi hassas bilgileri elde etmeye yönelik hedefli bir girişimdir. Bu saldırıda, kullanıcı adlarını ve parolaları almak için bir URL kullanılır.

-

Brute Force (Deneme Yanılma): Deneme yanılma saldırısı sözlüğü, kullanıcının parolası için bir sözlük dosyasından çok sayıda parola tahmini üreten otomatik bir deneme yanılma yöntemidir.

-

Spray Attack (Parola Spreyi Saldırısı): Parola spreyi saldırısı, yaygın olarak kullanılan parolaları bir kullanıcı hesabı listesine yönelik olarak deneme girişimidir.

Not: Yukarıda ki açıklamalar Attack Simulator sayfası içerisinden alıntı yapılmıştır. Dünyayı bird aha keşfetmeye gerek yok.

Not: Bu tarz testler sadece Exchange Online kullanıcıları için yapılabilir. On-Prem Exchange Server ürünleri için geçerli değildir.

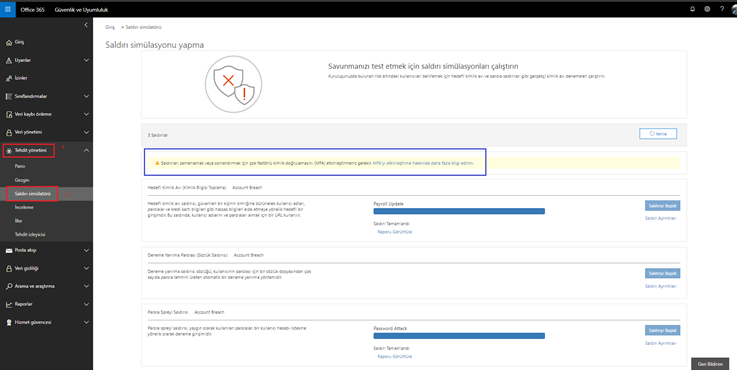

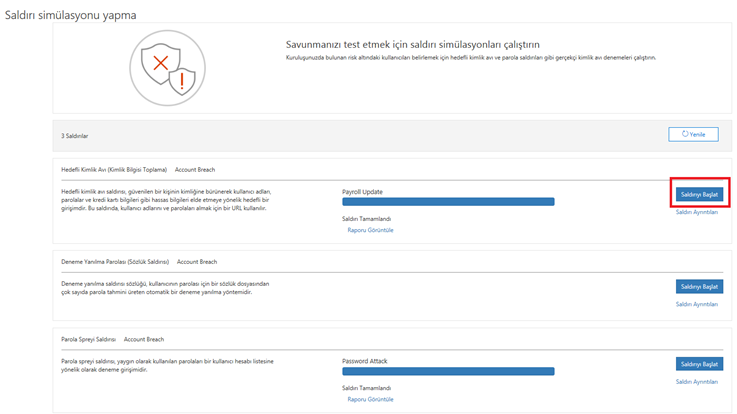

Yukarıda ki görsele dikkat edecek olursak test işlemlerini yapacağımız kullanıcı için Multi-Factor Authentication (MFA) etkinleştirmemiz gerekmektedir. Tabii bu kullanıcının bir admin hesabı olması gerekmektedir. Multi-Factor Authentication (MFA) hakkında bilgi almak ve kullanıcılarımız için MFA servisinin nasıl etkinleştirildiğini görmek için buraya tıklayarak bilgi alabilirsiniz. Attack Simulator testini gerçekleştirebilmemiz için öncelikle Güvenlik ve Uyumluluk merkezine girmemiz ve sonrasında yukarıda ki işlemleri uygulayarak Attack Simulator giriş yapabiliriz. Şimdi sırasıyla Attack Simulator ile üç farklı saldırının nasıl yapılacağını uygulamalı olarak birlikte görelim.

Spear Phishing (Hedefli Kimlik Avı):

Spear Phishing (Hedefli Kimlik Avı) saldırısı için;saldırıyı başlat butonuna tıklayalım.

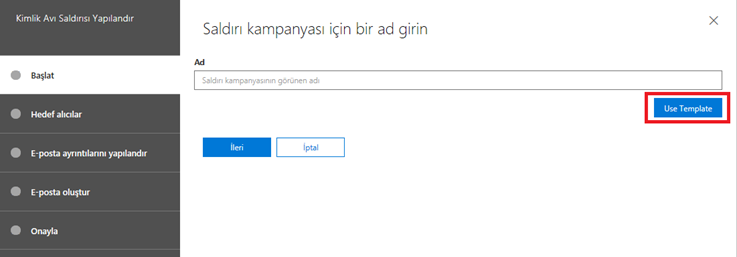

Saldırıyı başlat butonuna bastıktan sonra karşımıza yukarıda ki sayfa gelecektir. Use Template diyerek bir saldırı templati seçelim.

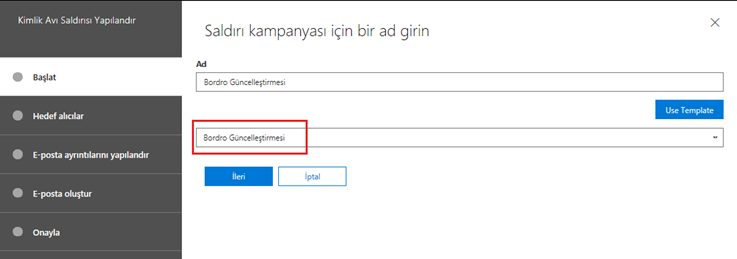

Şuan için 2 adet template bulunmaktadır. Birisi ödül bir diğeri ise bordro güncelemesidir. Ben bordro güncelleme temasını seçiyorum. Eğer kendi ortamınız bir templatiniz varsa onlarıda kullanabilirsiniz.

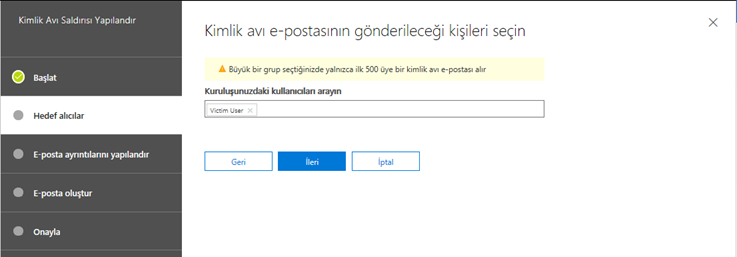

Kimlik avına tabii tutacağım kullanıcıyı seçiyorum. Bakalım ne yapacak J

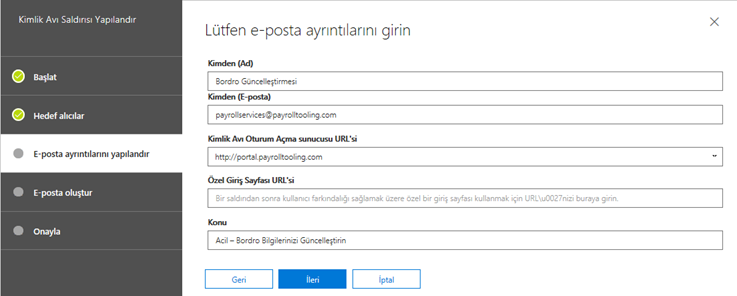

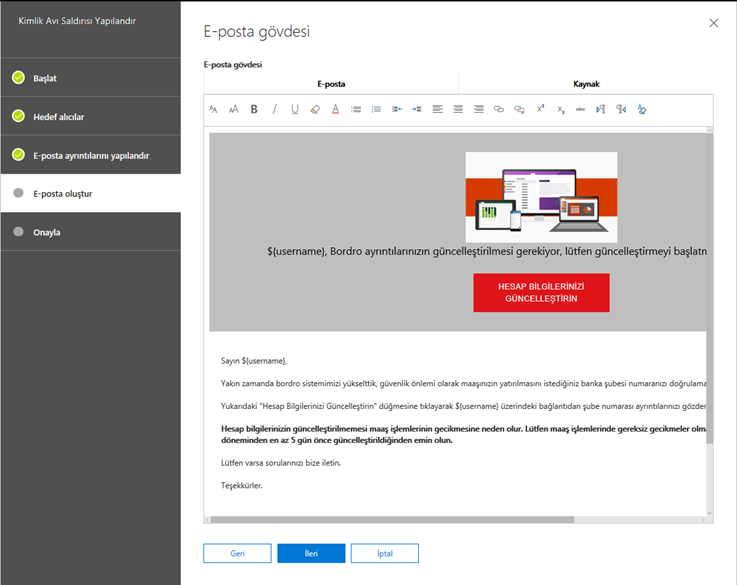

Burayı dilediğiniz gibi özelleştrebilirsiniz. Değişiklikler yapabilirsiniz. Son kullanıcınızı yine siz iyi tanıyacağınız için nelere inanıp nelere inanmayacağını gene siz bilirsiniz. Burada önemli olan son kullanıcınızı nasıl aldatarak bu maili yemesini sağlayabilirsiniz. Öncelikle bunları düşünün ondan sonra bu maili kullanıcı veya kullanıcılarınıza gönderin.

İşte karşımızda Microsoft’un bize sağlamış olduğu bir template elinizde varsa başka templatelerlede değiştirebilirsiniz. Veya mevcutta bulunanı kullanablirsiniz. Ben herhangi bir değişiklik yapmadan yukarıda ki görseli kullanarak devam edeceğim.

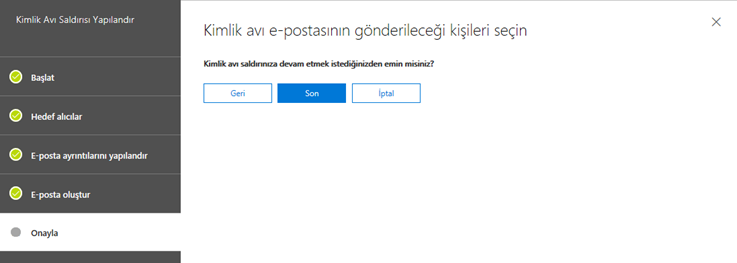

Artık son’a tıkladığımızda kimlik avı saldırımızı yapabiliriz.

Yukarıda ki görselde görüldüğü üzere kimlik avı saldırımız yapıldı. Bundan sonrasını bekliyeceğiz bakalım kaç kullanıcımız oltaya gelecek.

Ben son kullanıcı gibi davranarak victim(kurban) kullanıcımla gelen e-postayı okuyorum ve gerçek bir mail zannederek linke tıklıyorum. Benden sistem kullanıcı adımı ve parolamı girmemi istiyor. Bu bilgileri girdikten sonra muhtemelen oltaya gelmiş olacağım.

Kullanıcı adı ve porolamı girdikten sonra yukarıda ki görsel beni karşılıyor. Kullanıcıya yanlış bir e-posta yı okuduğunu ve gerekli eğitimleri alması konusunda uyaran bir yazı çıkıyor. Düşünsenize bu sadece bir test saldırısı gerçekten kullanıcı bu bilgieri girdiğinde kimlik bilglerini kaptırdığında işletmenizin başına neler gelebilir. O yüzden son kullanıcılarınızı her zaman bilgilendirmenizin faydalı olacağını düşünüyorum.

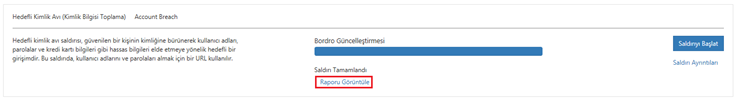

Saldırıya ait raporu görüntülediğimizde bakalım ne gibi bir sonuçla karşılaşacağız.

Bu saldırının %100 başarılı olduğunu görebiliriz. Yine risk altında olan kullanıcılarımızıda görebiliriz. Bu rapor bizlere işletmemiz için hangi kullanıcılarımızın bu tarz saldırılara açık olduğunu gösterecektir.

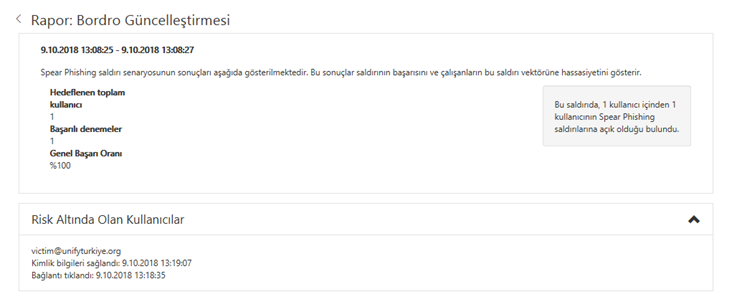

Yukarıda ki görselde ise daha önceden yapılmış saldırıların ayrıntılarınıda görebiliriz.

Brute Force (Deneme Yanılma)

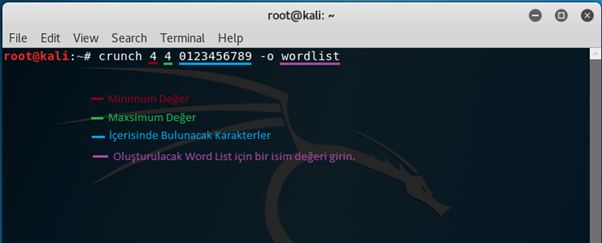

Brute Force bir atak yapabilmek için aslında wordlistler oluşturmamız gerekebilir. Çok araştırma şansım olmadı belki bu işlemi online olarak yapan toollar olabilir. Ben Kali Linux üzerinde çalışan bir araçtan bahsetmek istiyorum. Crunch aracı sizin kullanıcılarınızı yapısına göre veya çok kullanılacak parolalara göre wordlist oluşturmanızı sağlayacaktır. Bu araç üzerinde nasıl wordlist oluşturacağınızı yukarıda ki görselde anlattım. Bu tarz araçlarla wordlistler oluşturarak kullanıcılarınıza Brute Force ataklar gerçekleştirebilirsiniz.

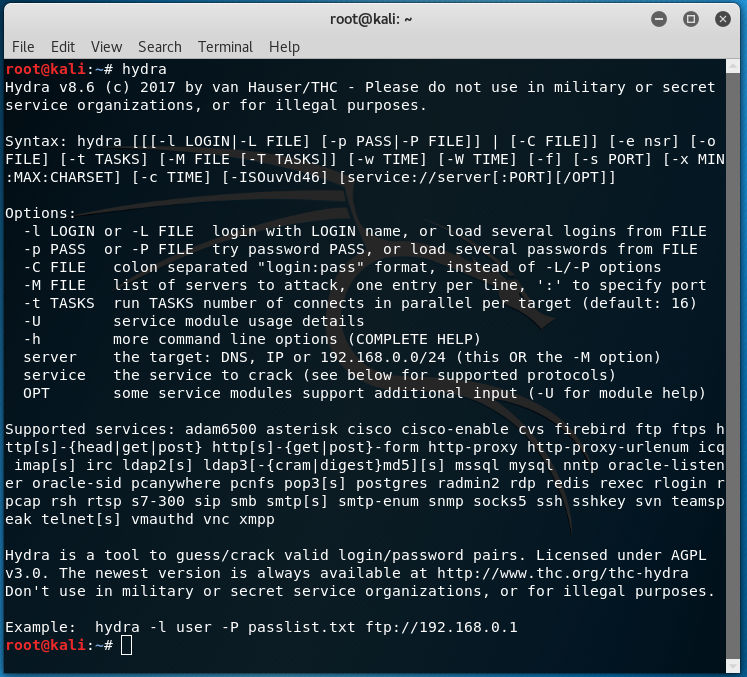

Yine ek bilgi olamsı açısından Kali Linux üzerinde gelen Hydra aracıyla Brute Force ataklar gerçekleştirebilirsiniz. Tabii ki sadece bu araç yok. Bir çok Brute Force ataklar yapabileceğiniz araçlar bulunmaktadır. Tabii bu araçları çalıştırabilmek için en azıdan bir güvenlik uzmanı olmanız ve anlaşmalı bir şekilde pentest yapacağınız firmalarda kullanmanız gerekmektedir. Aksi taktirde başınız belaya girebilir. İşin güzel tarafı ise Saldırı Simülatörü sayesinde bunların hiç birini bilmenize gerek kalmayacaktır.

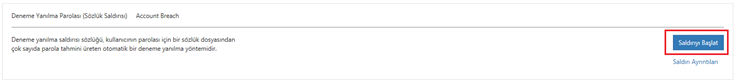

Brute Force bir atak gerçekleştirmek için Saldırıyı Başlat butonuna tıklayalım.

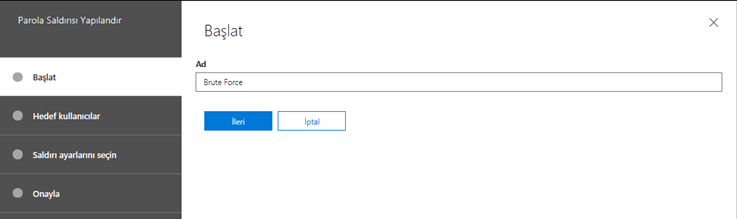

Yapacağımız saldırıya bir isim verelim.

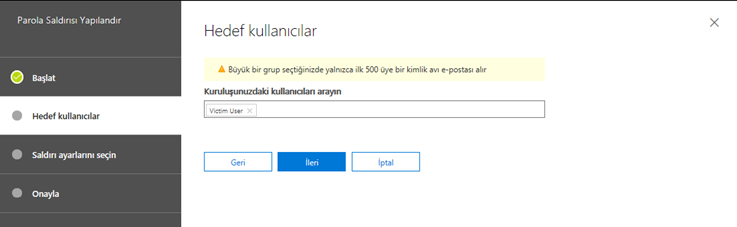

Hangi kullanıcı veya kullanıcılara atak yapmak istiyorsak buraya isimlerini girelim. Ayrıca belirli gruplarınız varsa bu gruplarada saldırılar gerçekleştirebilirsiniz.

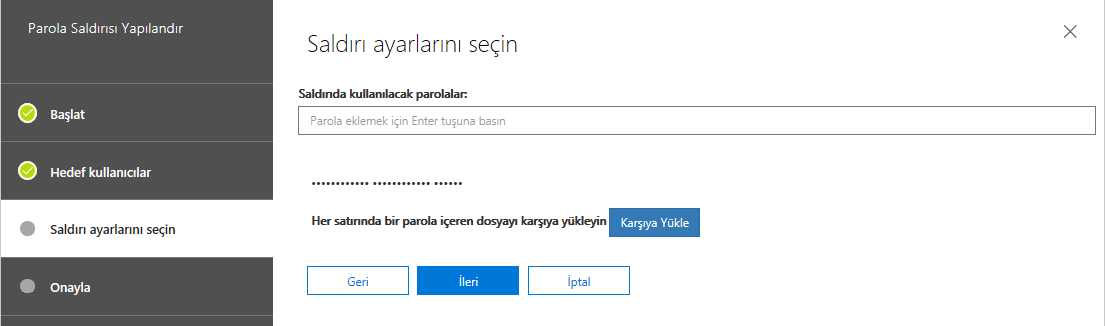

Yukarıda ki görsele dikkat edecek olursak Karşıya Yükle butonu bulunmaktadır. Buradan yapınız içerisinde oluşturduğunuz wordlistleri ekleyebilirsiniz. Bunun için Kali Linux üzerinde bulunan Crunch aracınıda deneyebilirsiniz. Bunlarla uğraşmak istemiyorum derseniz saldırıda kullanmak istediğiniz parolaları kutucuğa yazarak enter tuşuna basabilirsiniz.

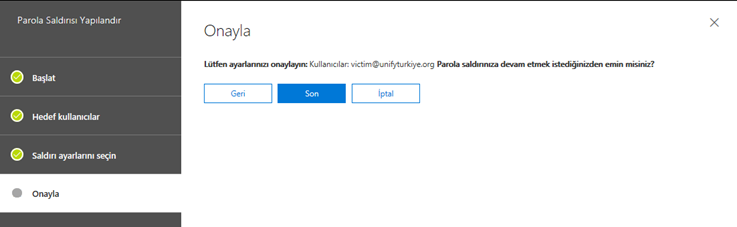

Son butonuna tıklayarak saldırımızı başlatalım.

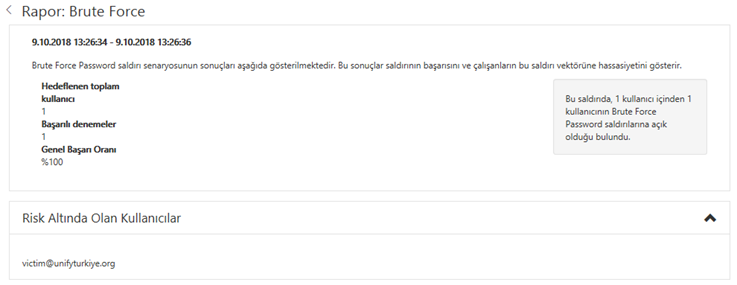

Yine bir saldırıyı geride bıraktık diyebiliriz. Raporu görntülediğimizde bakalım neyle karşılaşacğız.

Rapor içerisinde yaptığımız Brute Force atağın %100 başarılı olduğunu görebiliriz.

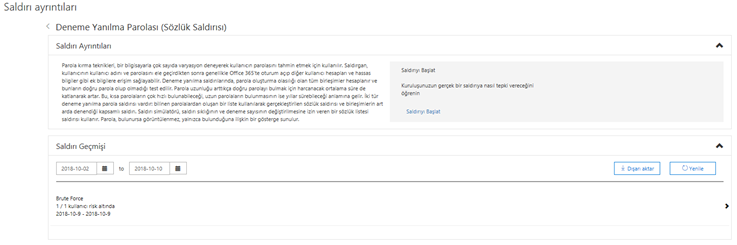

Yine yukarıda ki görselden atak ayrıntılarını görebliriz.

Spray Attack (Parola Spreyi Saldırısı)

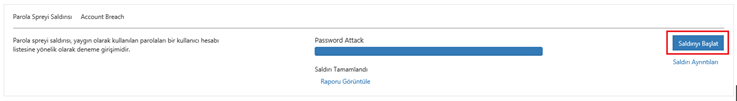

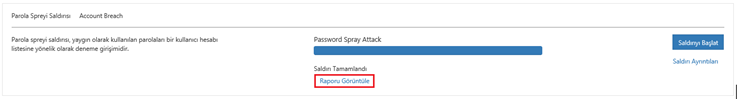

Saldırımızı başlatmak için Saldırıyı başlat butonuna tıklayalım. Saldırı açıklamasını yukarıda ki görselde görebiliriz.

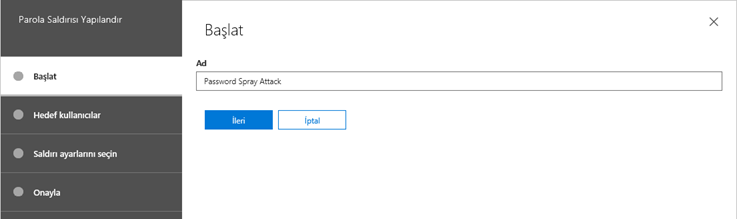

Yapacağımız atağa bir isim verelim.

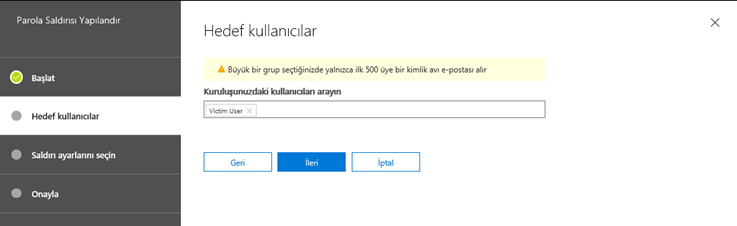

Hedef kullanıcı veya gruplarımızı ekleyelim.

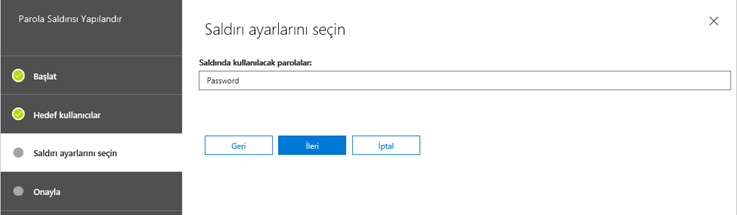

Saldırıda kullanacağımız parolaları girelim.

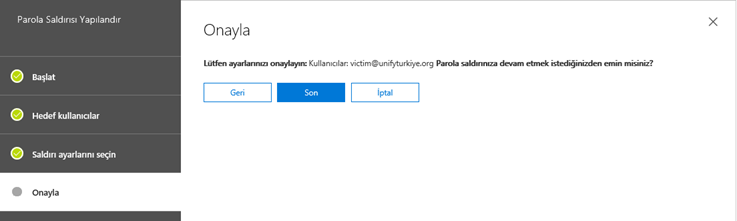

Son diyerek saldırımızı başlatalım.

Yapılan saldırı raporunu görüntüleyelim.

Yukarıda ki görselde saldırının %100 olduğu ve hangi kullanıcılarda başarılı olduğunu görebiliz. Tabii bizim burada yaptığımız işlem aslında tamamen test işlemdir. Bu oranlar sizde düşük veya yüksek çıkabilir. Bu çıkan oranlarla bu tarz saldırılardan nasıl koruması gerektiğini kullanıcılarınıza muhakkak anlatın. Emin olun ki siyah şapkalı diye tabir ettiğimiz hacker arkadaşlar suncu hacklemek yerine artık. Son kullanıcıları hedef almaktadırlar. Sosyal mühendislikler kullanarak bir çok kullanıcıyı oltalamaktadırlar. Bir son kullanıcının onlara vereceği en ufak bir bilgi bile firmanızın maddi veya manevi kayıplara uğramasına neden olacaktır.

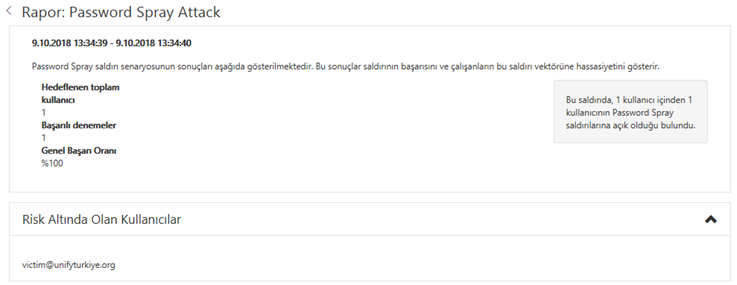

Yukarıda ki görselde ise salrının ayrıntılarını görebiliriz. Kurumunuzda bu tarz saldırıları yasal olarak yaptırmaya özen göserin. Gerekiyorsa para harcayın ve profosyonel kişilere penetrasyon testlerinizi düzenli olarak yaptırın. Aksi taktirde firmanızın kaybedeği itiar asla profesyonel bir pentest firmasına vereceği paradan az olmayacaktır. En azından son kullanıcılarınız için Multi-Factor Authentication (MFA) servisini etkinleştirin sizler için çok fazla bir iş yükü olmayacaktır.

Geri bildirim: Office 365 ATP Plan 1,Plan 2 ve Enterprise E5 Arasında ki Farklar | Mehmet PARLAKYİĞİT

Geri bildirim: Office 365 ATP Attack Simulator (Preview) | | Mehmet PARLAKYİĞİT