Exchange Online Forwarding Yapılan E-Mail Adreslerinin Tespit Edilmesi

İşletmeler her gün farklı senaryolarla siber olaylara dahil olabiliyorlar. Bunların başında oltalama saldırıları gelmektedir. Kullanıcılar bir şekilde kullanıcı isimlerini ve parolalarını kaptırabiliyorlar. Eğer kullanıcı kritik düzeyde bir kullanıcıysa saldırganlar için büyük bir fırsat oluşturabiliyor. Genellikle karşılaştığımız senaryolar ele geçirilen kullanıcının mail adresinin bir şekilde farklı bir mail adresine yönlendirerek. Kullanıcının tüm yazışmalarını takip edebiliyorlar. Gerektiği durumlarda saldırgan bir şekilde kendini araya sokarak para yatıracak kurumla konuşmaya başlayıp kendi hesap numaralarına paranın yatmasını sağlayabiliyor. Sizde böyle bir senaryo veya buna benzer bir senaryo ile karşılaştığınızda ilk yapmanız gereken şey içeriden bir kullanıcınıza ait mail adresi forwarding yani başka bir mail adresine yönlendirilmiş mi ? yönlendirildiyse neden yönlendirildi ? gibi sorulara cevap aramanız gerekecek.

İki farklı senaryo üzerinden ilerleyeceğiz eğer kullanıcınızın mail adresi direk yönlendirildiyse bunu tespit etmek kolay olacaktır. Lakin Outlook üzerinde bir kural oluşturularak yapıldıysa bunu tespit etmek biraz daha karmaşık bir hal alarak zor bir durum ortaya çıkacaktır. Böyle bir durumu tespit etmek için PowerShell ile Exchange Online bağlanarak gerçekleştireceğiz. Bu durumdan zarar gören kurban kullanıcımız muhtemelen bu durumun farkın bile varmayacaktır. Zaten kurban kullanıcının bu işlemlerin farkında olamaması faydalı olacaktır. Sebebine gelince kurban kullanıcı belki bilinçli bir şekilde bu saldırıya yardımcı oluyordur. Bu ihtimalini unutmamız gerekir. Şimdi isterseniz iki farklı senaryoyu birlikte inceleyelim.

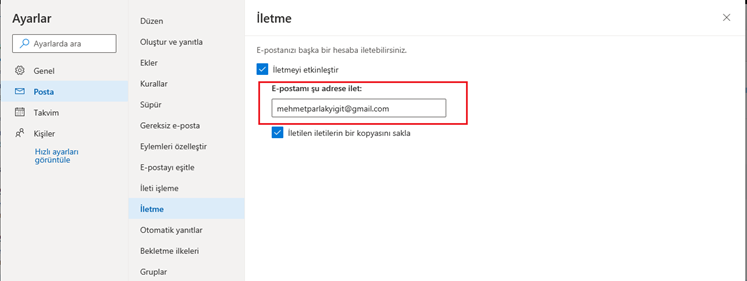

İlk senaryomuzda saldırganımız kullanıcının tüm mail trafiğini iletme üzerinden direk bir mail adresine yönlendirilmiş yani forwarding işlemi yapılmış.

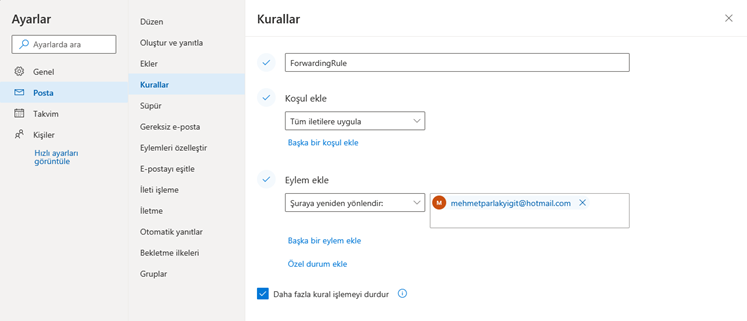

İkinci senaryomuzda ise Outlook üzerinde bir kural oluşturulmuş ve yine tüm mail trafiği saldırgan kullanıcıya ait mail adresine yönlendirilmiş. Bu senaryomuz zor bir senaryo olduğu için bir vaka incelemesi yapacağımız durumda şüpheli olan kullanıcıların tamamında bu senaryo üzerinden gidebiliriz.

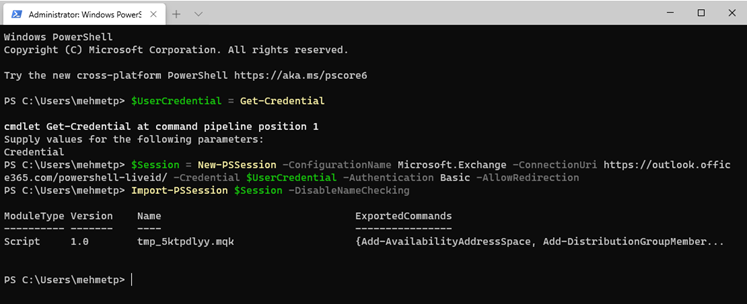

Exchange Online’na PowerShell ile Bağlanma

$UserCredential = Get-Credential

$Session = New-PSSession -ConfigurationName Microsoft.Exchange -ConnectionUri https://outlook.office365.com/powershell-liveid/ -Credential

$UserCredential -Authentication Basic -AllowRedirection

Import-PSSession $Session -DisableNameChecking

Öncelikle PowerShell uygulamamızı yönetici olarak başlatalım. Hemen ardından yukarıda bulunan komutları kullanarak Exchange Online’a PowerShell ile bağlanalım.

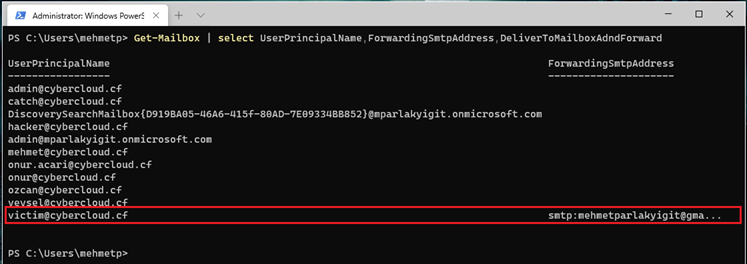

Organizasyon İçerisinde Yapılan Tüm Forwarding İşlemlerinin Tespiti

Get-Mailbox | select UserPrincipalName,ForwardingSmtpAddress,DeliverToMailboxAdndForward

Yukarıda ki komut dizinini kullanarak Office 365 organizasyonumuz içerisinde forwarding yapılan bir mail adresi varmı yokmu tespit etmeye çalışalım. Victim isimli bir kullanıcımda direk bir yönlendirme olduğunu gördüm. Yönlendirilen adres bir gmail adresi ve dış bir kullanıcı muhtemelen bu kullanıcı bir şekilde ele geçirilmiş. Bunu derinlemesine araştırmanız gerekecektir. Burada Üçüncü bir göz yani bir güvenlikçiyle analiz etmeniz sizin için faydalı olacaktır. Sebebine gelince saldırgan kişinin neleri ele geçirip neleri ele geçirmediğini bilemeyeceğiniz için firma içerisinde bir PenTest yaptırmanız mantıklı olacaktır.

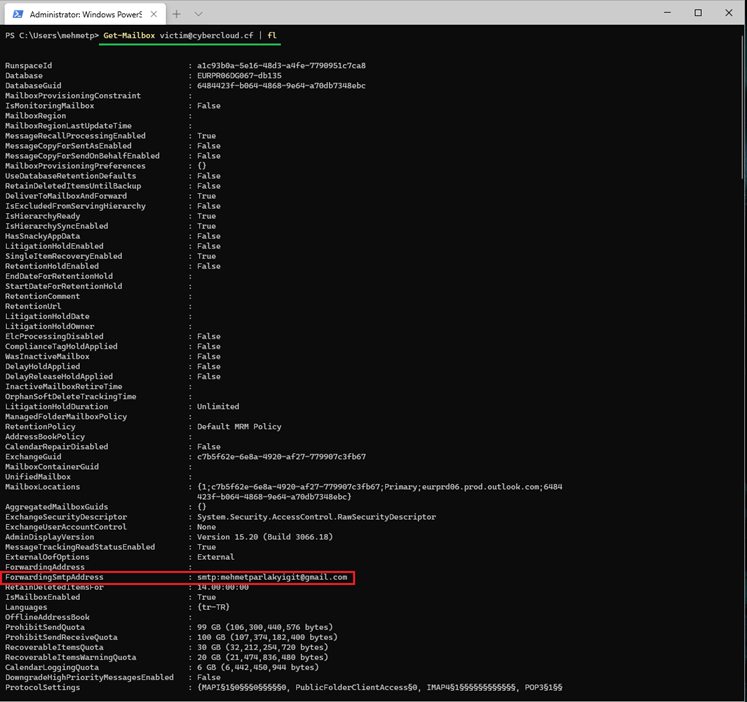

Get-Mailbox victim@cybercloud.cf | fl

Yine yukarıda ki komut setini kullanarak kurban kullanıcı hakkında detaylı bilgilerde alabilirsiniz. Yine SMTP forwarding yapıldığını yukarıda ki görselde görmeniz mümkündür.

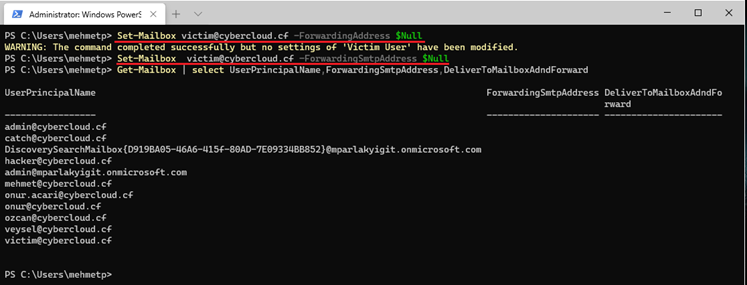

SMTP Adreslerinin İptal Edilmesi

Set-Mailbox victim@cybercloud.cf -ForwardingAddress $Null

Set-Mailbox victim@cybercloud.cf -ForwardingSmtpAddress $Null

Yukarıda ki komut setlerini kullanarak kurban kullanıcının yönlendirmelerini iptal edebilirsiniz.

Outlook Üzerinde Oluşturulan Kuralları Görüntülenmesi

Get-InboxRule -Mailbox victim@cybercloud.cf

Bazen her şey yolunda gitmeyebilir. İlk senaryomuz ne kadar basitti değil mi ? Hemen tespit ettik. İkinci senaryomuz biraz daha karışık ve yorucu olacağını düşünüyorum. Evet ben makalede bir kullanıcı üzerinden ilerliyorum. Bu kullanıcıyı veya kullanıcıları nasıl tespit ettim ? Aslında bunu tespit etmek ve vaka incelemesi için bekli tüm kullanıcıları tek tek analiz yapmanız gerekebilecek. Ya da olaya karışan şüpheli kullanıcıları incelemeniz gerekebilecek. Burada senaryonun size gelişi ve şüpheliler olayı biraz daha kolaylaştıracaktır. Şimdi ise kurban kullanıcımı analiz etmeye devam ediyorum. SMTP forwarding iptal etmiştik daha önceden. Şimdi ise yukarıda ki PowerShell komutunu kullanarak kurban kullanıcımın Outlook üzerinde oluşturduğu kuralları tespit ediyorum. True veya False seçenekleri kuralın aktif veya pasif olduğunu gösterecektir. Yukarıda görüldüğü gibi kural aktif bir şekilde çalışıyor.

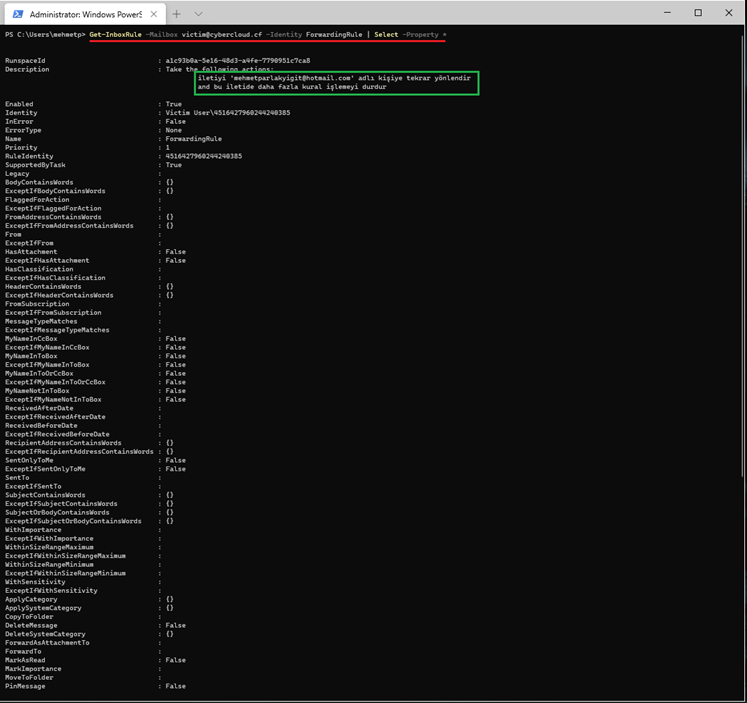

Kural İçeriğinin Görüntülenerek Analiz Edilmesi

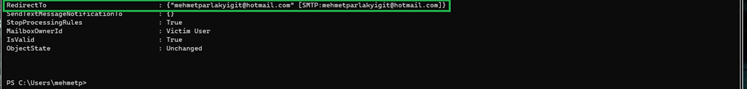

Get-InboxRule -Mailbox victim@cybercloud.cf -Identity ForwardingRule | Select -Property *

Yukarıda ki komut setini kullanarak kuralın içeriğini görüntülediğimizde Outlook üzerinde oluşturulan kuralın dış bir mail adresi yani saldırgana ait olan adrese yönlendirildiğini görebiliriz. Burada birden fazla kuralda olabilir bu kuralları tek tek incelemeniz yerinde bir davranış olacaktır.

Oluşturulan Kuralın Silinmesi

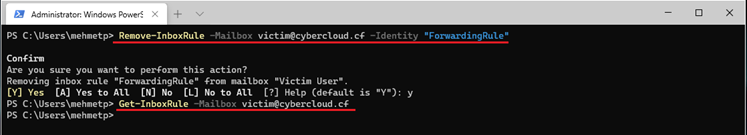

Remove-InboxRule -Mailbox victim@cybercloud.cf -Identity "ForwardingRule"

Yukarıda bulunan komut setini kullanarak Outlook üzerinde oluşturulan kuralı silebilirsiniz.

Not: Kurban kullanıcına ait kuralların tamamını kaldırmak için aşağıda ki komutu kullanabilirsiniz.

Get-InboxRule -Mailbox "Joe@Contoso.com" | Remove-InboxRule

Bu tarz durumlardan zarar görmemek adına kullanıcılarınızı muhakkak bilinçlendirin. Her önüne gelen maili açmasın her linke tıklamasın. Gerekirse kullanıcılarınıza farkındalık eğitimleri aldırın. Firmanız için Penetrasyon testleri yaptırın. Özellikle ödeme yapılacak kurum ve kuruluşlardan sözlü olarak teyit alın.

Not : PenTest yaptırabileceğiz değerli dostlarımız bulunmaktadır. 😀 Davut Eren

Başka yazılarda görüşmek üzere…