Office 365 ATP Recommended Configuration Analyzer Report (ORCA)

Office 365 kullanıyorsanız yanında birde ek hizmet olarak Office 365 ATP hizmeti aldıysanız, bir çok zararlı yazılımlardan bir çok kötü niyetli arkadaşlardan korunuyorsunuz demektir. Özellikle son yıllara meşhur olan Kimlik Avı saldırılarından sosyal mühendislik şu sıralar gerçekten meşhur oldu. Bu yazımızda ise Office 365 ATP Recommended Configuration Analyzer Report kısaca ORKA’ya değineceğiz. Türkçe karşılığı Office 365 ATP Önerilen Yapılandırma Çözümleyicisi Raporu. Uzun zamandır sektör içerisinde olduğum için en çok karşılaştığım problemlerden biride firma Office 365 hizmeti almış son kullanıcıya ATP lisansı bile atamamış. Korunduğunu düşünüyor. En acısı hiçbir şekilde bir config yapılmamış. ORCA burada Microsoft tarafından önerilen yapılandırma hakkında detaylı rapor vererek firmanın ya da organizasyonun güvenlik seviyesini arttırıyor. Tabii belirtmekte fayda olacağını düşünüyorum. Microsoft burada önerilen ayarları tavsiye ettiği için siz isterseniz daha agresif kurallarda uygulayabilirsiniz.

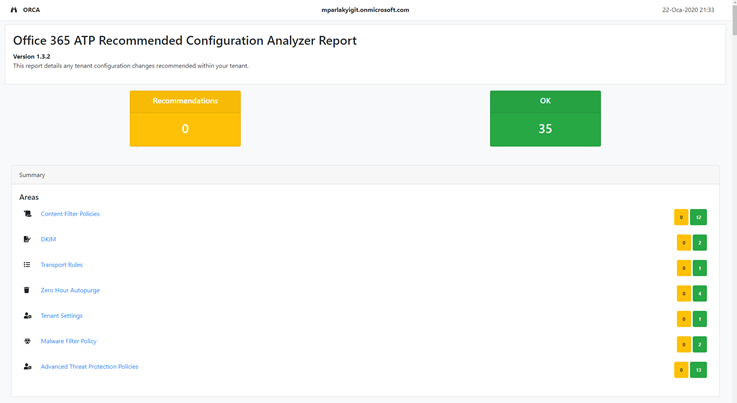

ORCA PowerShell ile çalıştırabileceğiniz ücretsiz bir modül. HTML formatında local bilgisayarınız üzerine bir rapor çıkarıyor. Nerede eksik config varsa neredeki config düzgünse görebiliyorsunuz. Kişisel düşüncemi söylemek gerekirse ORCA’yı direk Office 365 üzerine entegre edilebilirdi. Bu kadar aksiyona gerek kalmazdı diye düşünüyorum. Konumuza dönecek olursak toplamda 35 farklı konuya bakarak bir puan veriyor. Bunları aşağıda sırasıyla uygulamalı olarak göreceğiz. Ayrıca bunların ne olduğuna tek tek değinmeyeceğim. Bunları yazmaya kalkarsam muhtemelen yazı yeni bir teknoloji çıkana kadar bitmeyecek. Yine ORCA hakkında detaylı bilgi almak isterseniz bu bağlantıyı ziyaret edebilirsiniz.

Bu arada Office 365 ATP hakkında bir çok yazı yazmaya çalıştım. Ayrıntılı bir şekilde Office 365 ATP yi incelemek isterseniz bu bağlantıyı ziyaret ederek ATP hakkında fikir sahibi olabilirsiniz.

ORCA Hangi Yapılandırmaları kontrol ediyor ?

– Bulk Complaint Level- Mark Bulk as Spam

– Advanced Spam Filter (ASF)

– Outbound spam filter policy settings

– IP Allow Lists

– Domain Whitelisting

– Spam Action

– High Confidence Spam Action

– Bulk Action

– Phish Action

– High Confidence Phish Action

– Safety Tips

– Signing Configuration

– DNS Records

– Domain Whitelisting

– Zero Hour Autopurge Enabled for Spam

– Zero Hour Autopurge Enabled for Phish

– Zero Hour Autopurge Enabled for Malware

– Supported filter policy action

– Unified Audit Log

– External Sender Notifications

– Safe Links Tracking

– Safe Attachments SharePoint and Teams

– Office Enablement

– Intra-organization Safe Links

– Safe Links Synchronous URL detonation

– Anti-spoofing protection

– Safe Attachment Whitelisting

– Safe Links Whitelisting

– Advanced Phishing Threshold Level

– Mailbox Intelligence Enabled

– Domain Impersonation Action

– User Impersonation Action

– Mailbox Intelligence Action

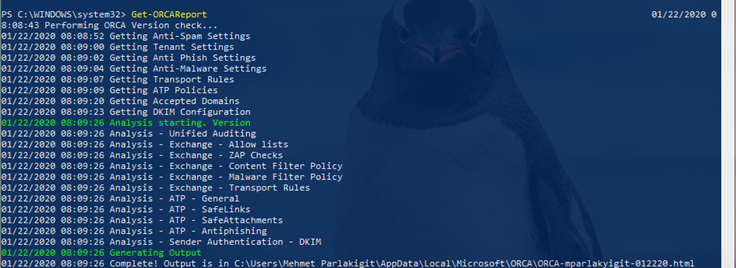

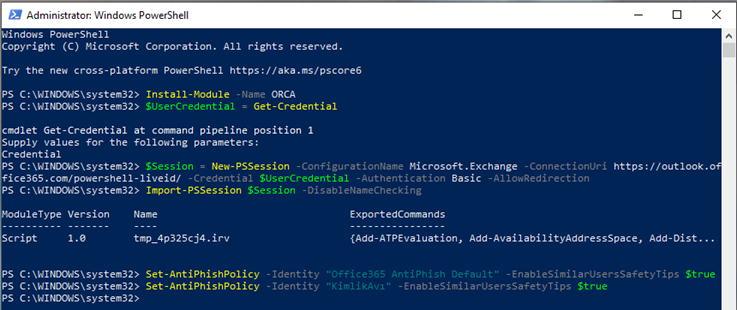

Bu açıklamalardan sonra ORCA modülünü PowerShell üzerine ekleyerek bakalım. ORCA bizim hakkımızda ne düşünüyor.

https://www.powershellgallery.com/packages/ORCA/

Yukarıda ki linkten ORCA’nın güncel versiyonlarını görüntüleyebilirsiniz.

Install-Module -Name ORCA

Öncelikle PowerShell yönetici olarak çalıştıralım. ORCA modülünüzü yukarıda ki komutla PowerShell üzerine entegre edelim.

$UserCredential = Get-Credential

$Session = New-PSSession -ConfigurationName Microsoft.Exchange -ConnectionUri https://outlook.office365.com/powershell-liveid/ -Credential $UserCredential -Authentication Basic -AllowRedirection

Import-PSSession $Session -DisableNameChecking

Yukarıda ki komutlarla PowerShell ile Office 365 hesabımıza bağlanıyoruz.

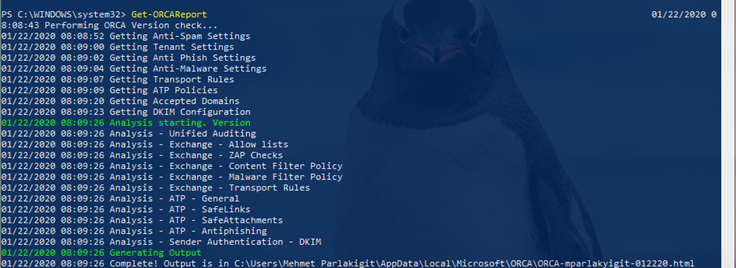

Get-ORCAReport

Hemen ardından yukarıda ki komutla ilk ORCA raporumuzu oluşturalım.

Not: Rapor otomatik olarak açılacaktır eğer açılmazsa görselde olduğu gibi belirtilen dizine giderek manuel olarak açabiliriz.

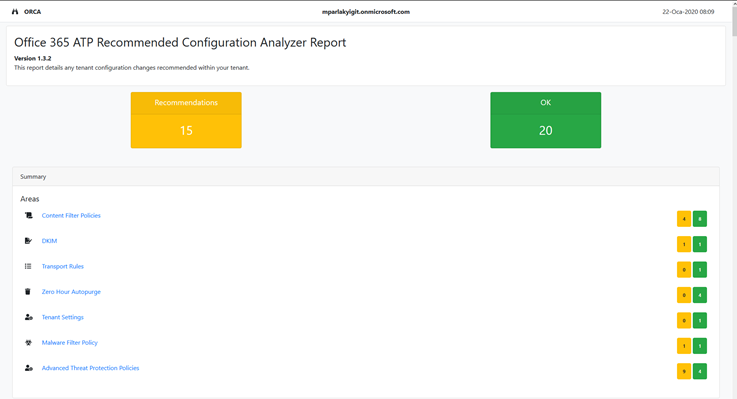

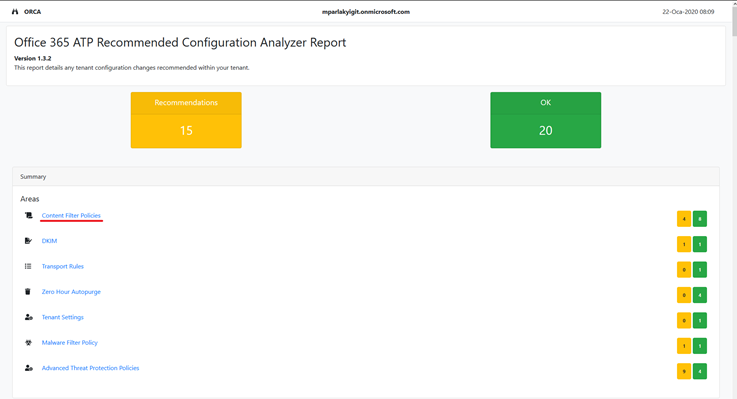

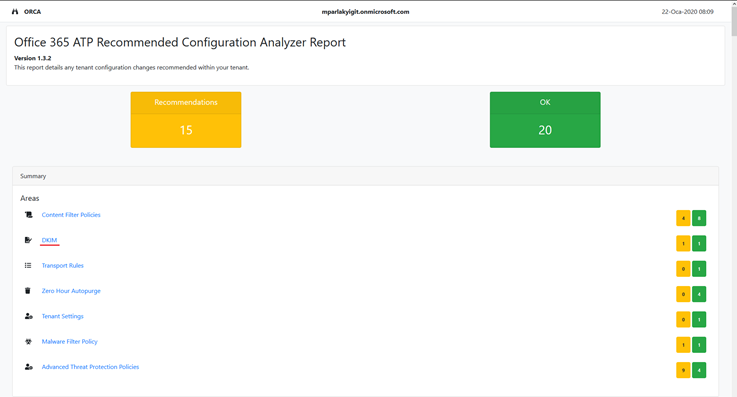

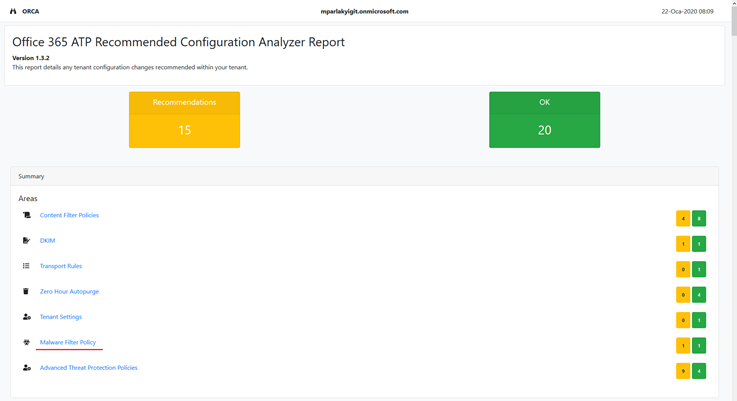

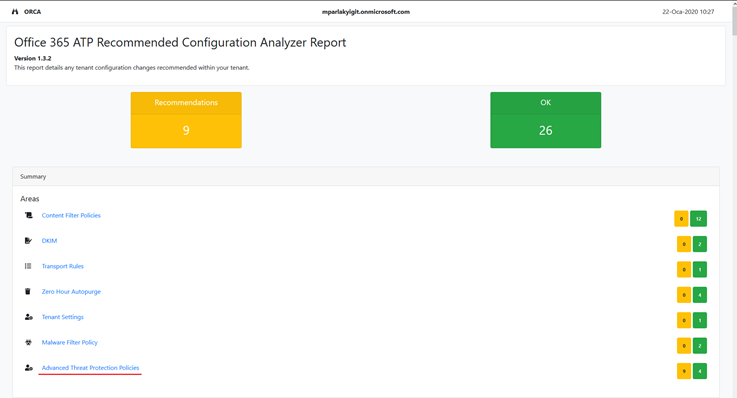

Evet ilk raporumuz oluşmuş durumdadır. Baya bir eksiğim var anladığım kadarıyla Recommendations (sarı) kısmı Microsoft’un önerdiği ama benim yapmadığım kısım. OK (Yeşil) denilen yerler ise tamda Microsoft’un istediği gibi. Burada hatalı olan configlerin düzenlenmesini sağlayacağız.

Kontrol edilen servisler dikkat ederseniz kategoriye ayrılmış. İlk kategori altında 4 hizmetimde eksik bir config bulunmaktadır. Şimdi ilk problemli confiğe gidelim.

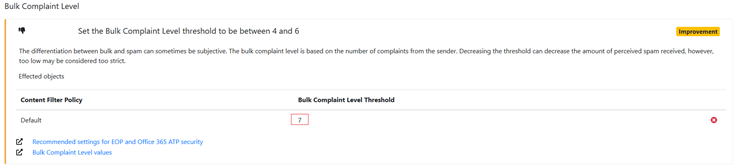

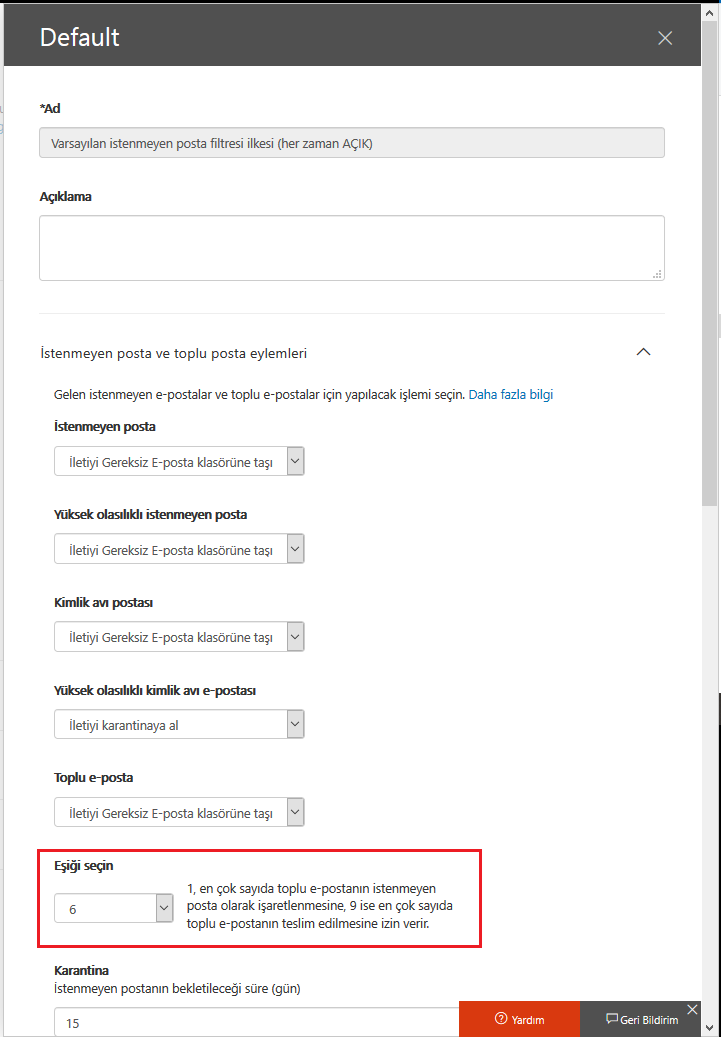

Bulk Complaint Level

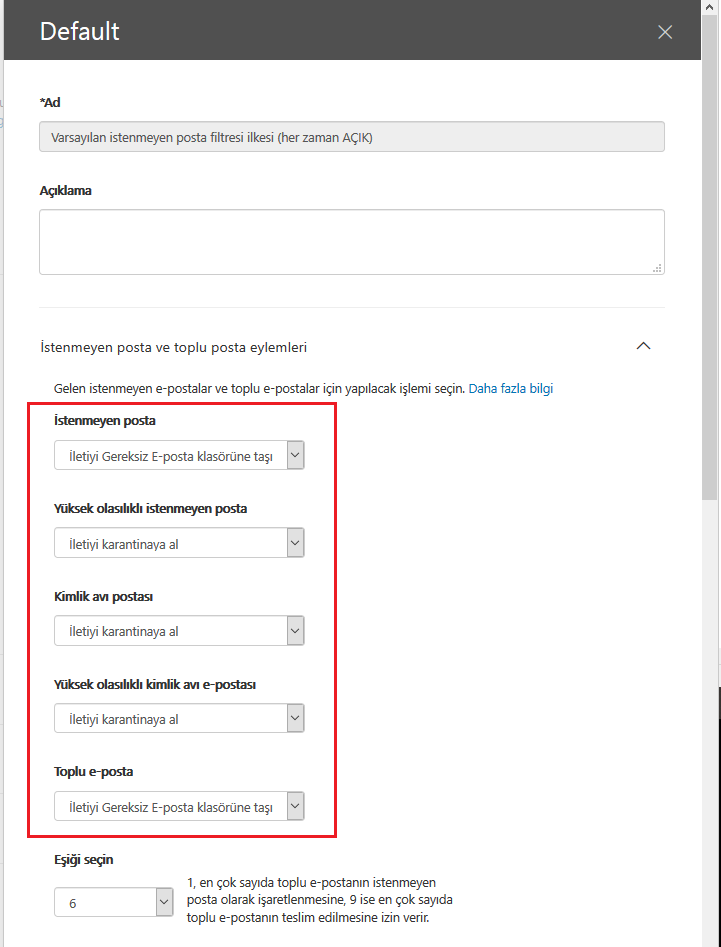

Güvenlilik ve Uyumluluk >> Tehtid Yönetimi >> İlke >> İstenmeyen posta önleme >> istenmeyen posta filtresi ilkesi

Mevcut değeri 6 ya düşürelim. Eğer kuralın daha agresif olmasını istiyorsanız 4 olarak ayarlayabilirsiniz.

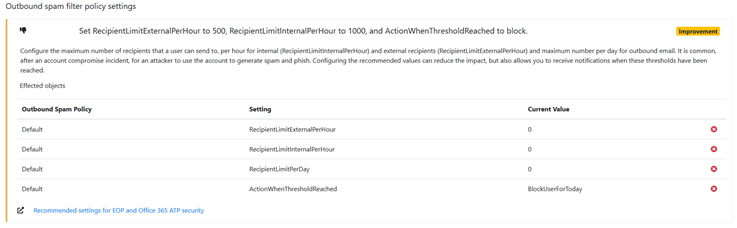

Outbound spam filter policy settings

Güvenlilik ve Uyumluluk >> Tehtid Yönetimi >> İlke >> İstenmeyen posta önleme >> Giden istenmeyen posta filtresi ilkesi

Mevcut kullanıcılarımız için saatlik ve günlük sınırı belirleyelim. Önerilen değerler yukarıda ki gibidir.

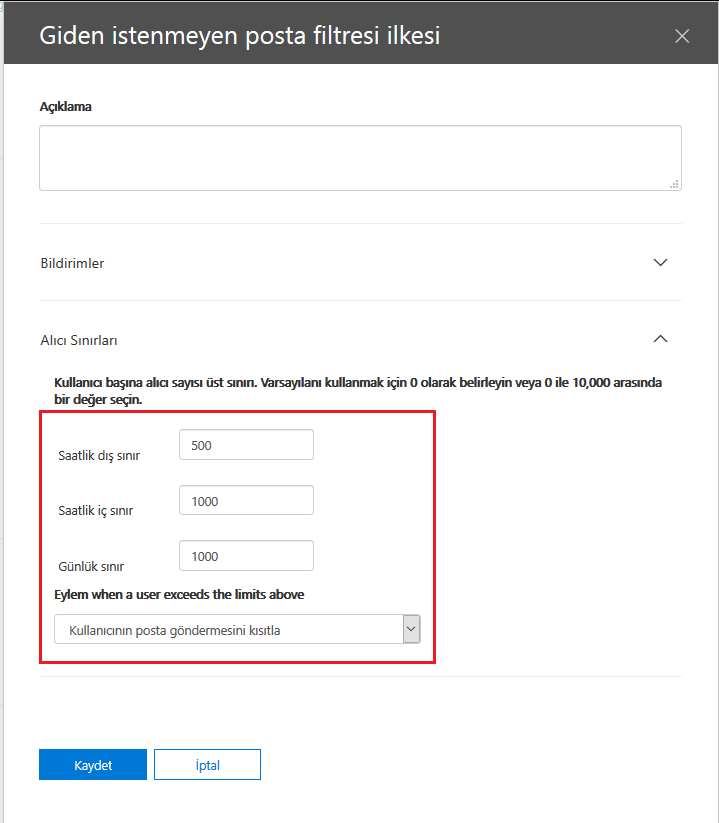

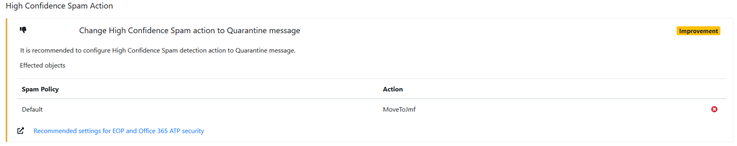

High Confidence Spam Action

Güvenlilik ve Uyumluluk >> Tehtid Yönetimi >> İlke >> İstenmeyen posta önleme >> istenmeyen posta filtresi ilkesi

İstenmeyen bir e-posta geldiğinde yapılması gereken işlemleri belirliyoruz.

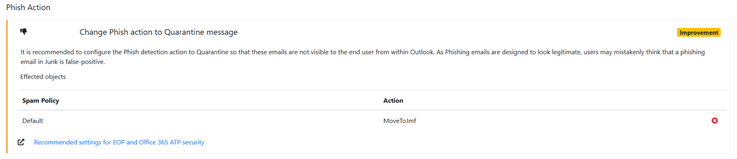

Phish Action

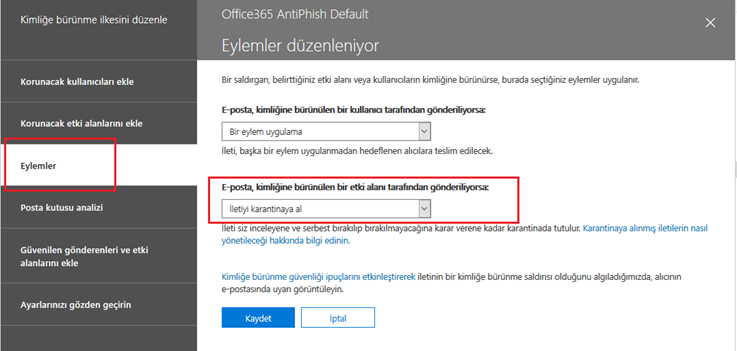

Güvenlilik ve Uyumluluk >> Tehtid Yönetimi >> İlke >> ATP kimlik avından korunma >> Burada Yeni bir ilke oluşturunuz. >> Oluşturulan ilkeye Tıklayınız. Açılan Sayfadan Kimliğe Bürünme Düzenle >> Eylemler

Kural oluşturma konusunda burada bulunan linkten destek alabilirsiniz.

Oltalama tarzı maillerde yapılacak aksiyonları belirliyoruz.

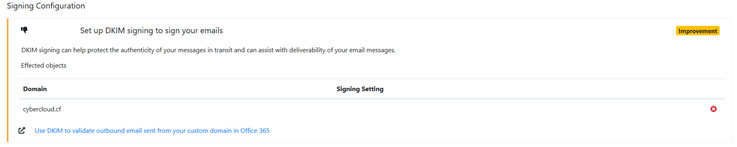

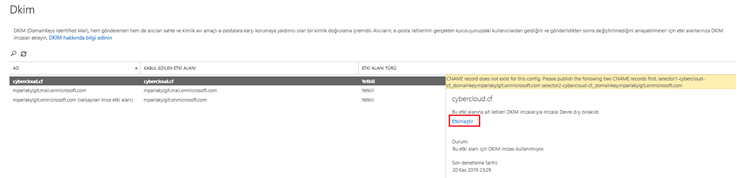

DKIM seçeneğinde bir problem bulunmaktadır.

Signing Configuration

Güvenlilik ve Uyumluluk >> Tehtid Yönetimi >> İlke >> DKIM

Burada yapılması gereken DKIM kaydıdır. Eğer bir DKIM kaydınız yoksa nasıl yapıldığı konusunda bilgiye buradan ulaşabilirsiniz.

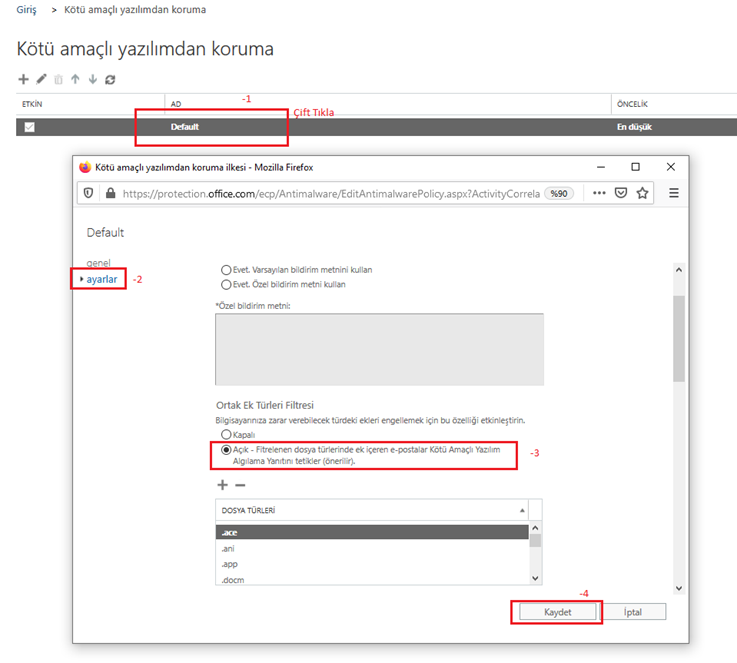

Malware Filter Policy tarafında eksik configlerimiz mevcut bunları bir kontrol edelim.

Common Attachment Type Filter

Güvenlilik ve Uyumluluk >> Tehtid Yönetimi >> İlke >> Kötü amaçlı yazılımdan koruma >> Default policy çift tıklayarak açınız.

Yukarıda ki yordamları takip ederek Ortak Ek Türleri Filtresini açık bir durama getirelim. Listede bulunan uzantıda bir dosya geldiğinde Kötü amaçlı yazılım algılama devreye girecektir.

Asıl problemli kısım benim için ATP Policy tarafı bir çok yapılandırma eksik durumda 4 tanesi problemsiz görünüyor. Muhtemelen standart gelen bir seçenek şimdi sırasıyla ATP ilkelerini doğru bir şekilde yapılandıralım.

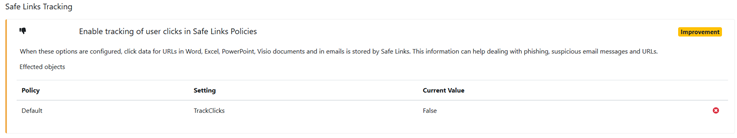

Safe Links Tracking

Güvenlilik ve Uyumluluk >> Tehtid Yönetimi >> İlke >> ATP Güvenli Bağlantılar

Yukarıda ki adımları uygulayarak Kullanıcılar güvenli bağlantıları tıkladığında izleme seçeneğini kaldıralım.

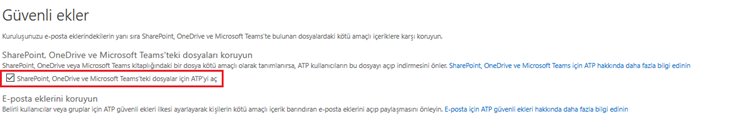

Safe Attachments SharePoint and Teams

Güvenlilik ve Uyumluluk >> Tehtid Yönetimi >> İlke >> ATP güvenli ekleri

SharePoint, OneDrive ve Microsoft Teams içerisine zararlı bir dosya atıldığında Office 365 ATP bunu engelleyecektir. Bu konu hakkında daha önceden uygulamalı olarak bir yazı yazmıştım. Buradan ilgili yazıya ulaşabilirsiniz.

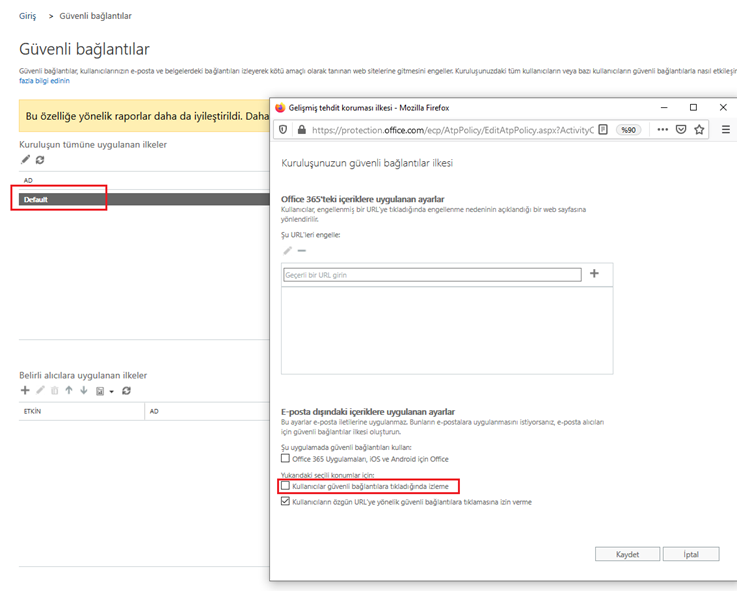

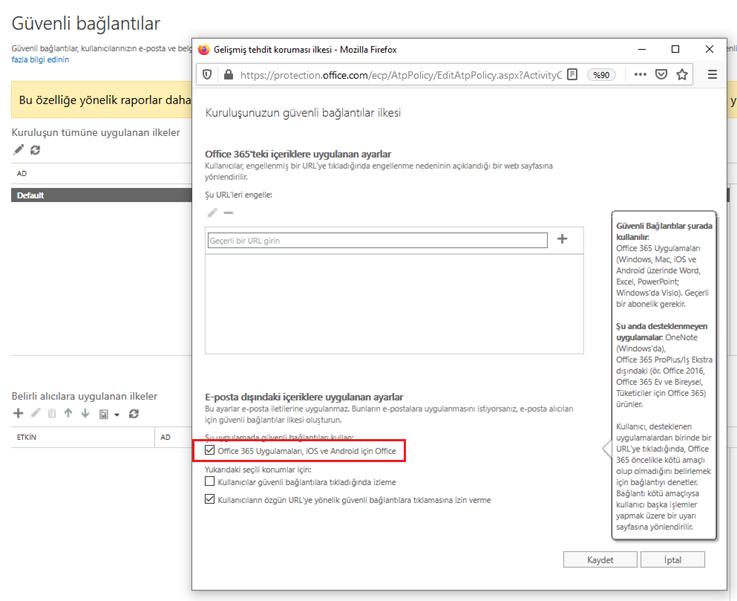

Office Enablement

Güvenlilik ve Uyumluluk >> Tehtid Yönetimi >> İlke >> ATP Güvenli Bağlantılar

Yukarıda ki görselde ki adımları uygulayarak ilgili ayarı etkinleştirelim.

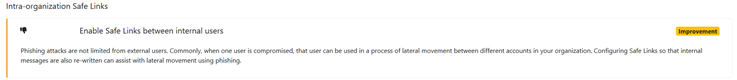

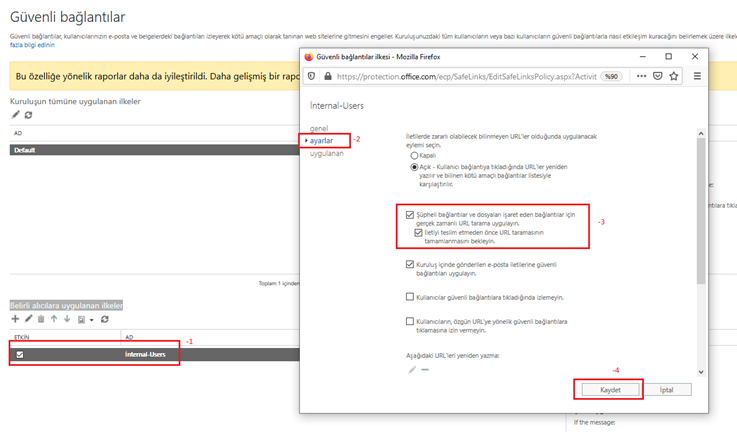

Intra-organization Safe Links

Güvenlilik ve Uyumluluk >> Tehtid Yönetimi >> İlke >> ATP Güvenli Bağlantılar >> Belirli alıcılara uygulanan ilkeler Yeni bir kural oluşturun. Ben internal-users adında bir kural oluşturuyorum.

Bu ayar sanki biraz riskli bir durum içeride her kullanıcı iyi niyetli olamayabilir. Ama ne yapalım önerilen bir ayar olduğu için seçiyoruz.

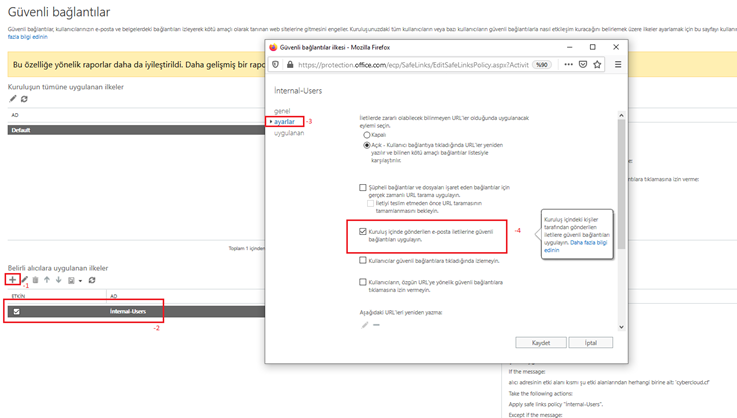

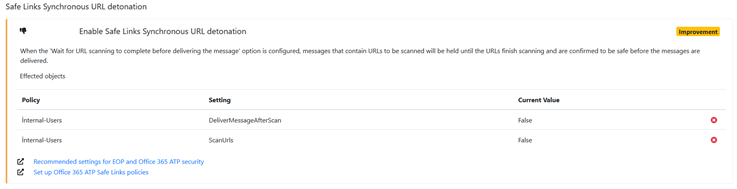

Safe Links Synchronous URL detonation

Güvenlilik ve Uyumluluk >> Tehtid Yönetimi >> İlke >> ATP Güvenli Bağlantılar >> Oluşturulan kuralı çift tıklayın.

Şüpheli bağlantılar için gerçek zamanlı taramayı aktif edelim. İleti teslim edilmeden önce URL tarama işleminin bitmesinden sonra iletinin iletilmesi gerçekleşecektir.

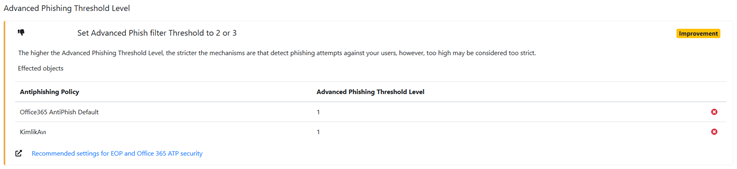

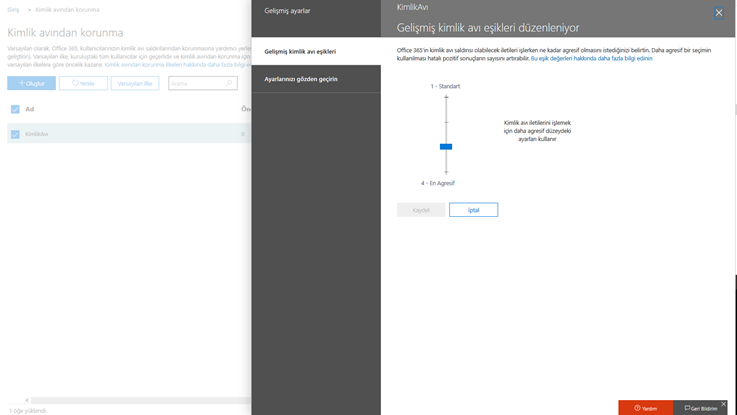

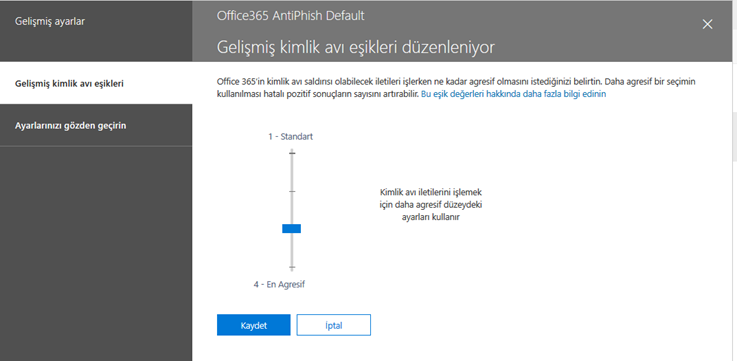

Advanced Phishing Threshold Level

Güvenlilik ve Uyumluluk >> Tehtid Yönetimi >> İlke >> ATP kimlik avından korunma >> Kuralı seçin >> Gelişmiş ayarlar >> Düzenle

Kimlik avı saldırılarında veya kimlik avı saldırısı olarak algılanan e-postalar için ATP hizmetinin ne kadar agresif olması gerektiğini belirtiyoruz. 2 ve 3 seçenekleri önerilen yapılandırmalardır.

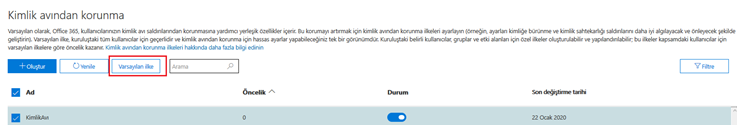

Burada varsayılan (default olarak gelmektedir.) ve benim oluşturduğum bir kural olduğu için her ikisi içinde ayrı ayrı yapıyorum. Eğer kural oluşturmadıysanız sadece varsayılan ilke üzerinde bu işlemi yapabilirsiniz.

Varsayılan ilke içinde aynı işlemi yapıyorum. 1 (en düşük) ve 4 (en yüksek agresiflikte) arası işlem yapabilirsiniz.

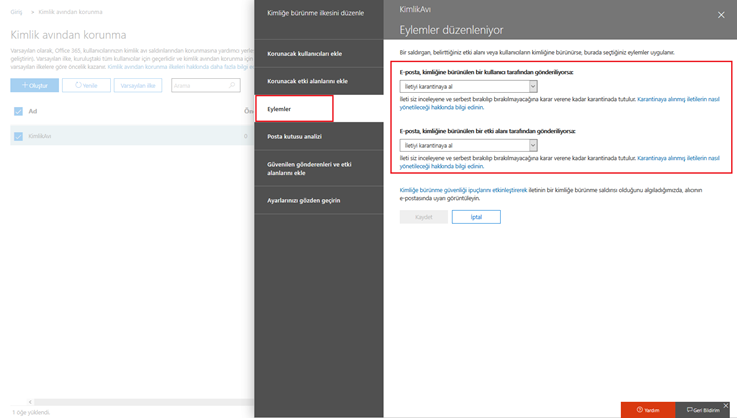

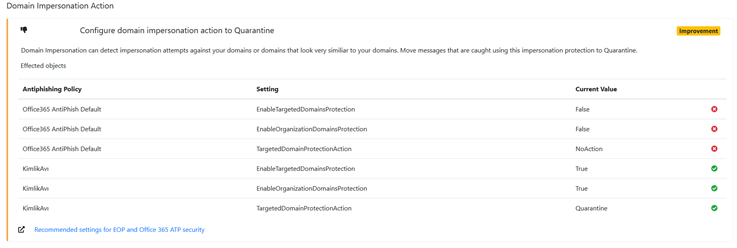

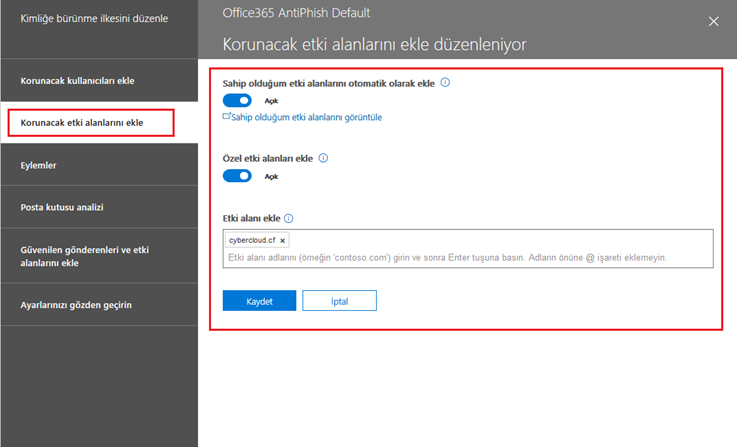

Domain Impersonation Action

Güvenlilik ve Uyumluluk >> Tehtid Yönetimi >> İlke >> ATP kimlik avından korunma >> Kuralı seçin >> Eylemler ve Posta kutusu analizi

İki farklı kuralım olduğu için Kimlik Avı ve Office365 AntiPhish Default aynı işlemleri her iki kuralda da gerçekleştiriyor olacağım. Sizde muhtemelen Office365 AntiPhish Default ilkesi olduğu için sadece işlemi Varsayılan ilke üzerinde gerçekleştirebilirsiniz.

Yukarıda ki adımları uygulayalım.

Eylemler bölümüne geçerek görselde olduğu gibi değişikliği gerçekleştirerek kaydet butonuna basalım.

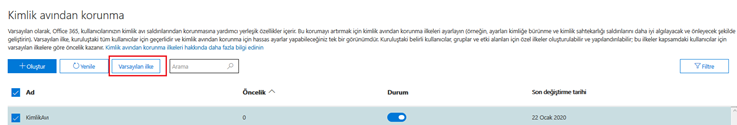

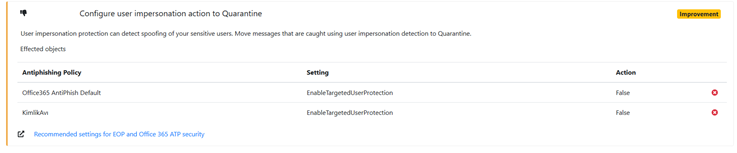

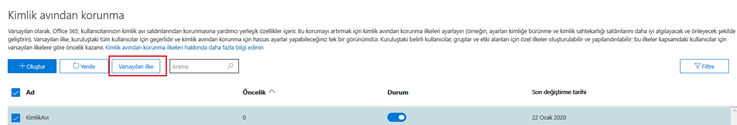

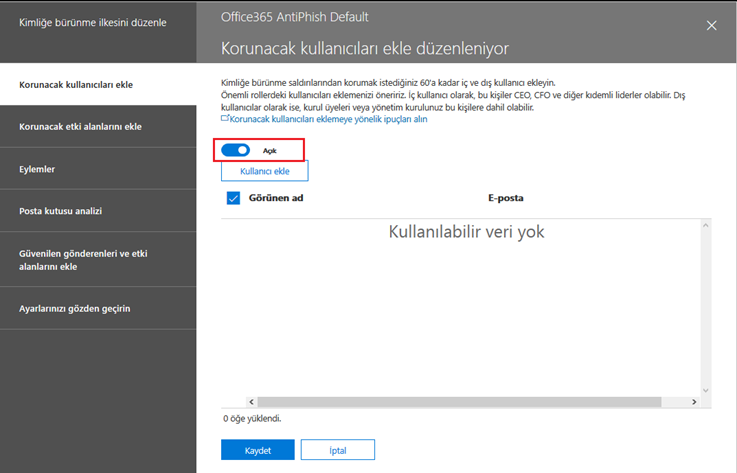

User Impersonation Action

Güvenlilik ve Uyumluluk >> Tehtid Yönetimi >> İlke >> ATP kimlik avından korunma >> Varsayılan İlke yi seçin >>

İki farklı kuralım olduğu için Kimlik Avı ve Office365 AntiPhish Default aynı işlemleri her iki kuralda da gerçekleştiriyor olacağım. Sizde muhtemelen Office365 AntiPhish Default ilkesi olduğu için sadece işlemi Varsayılan ilke üzerinde gerçekleştirebilirsiniz.

Korunacak kullanıcıları seçeneğini aktif hale getirelim ve ilgili kullanıcıları ekleyelim.

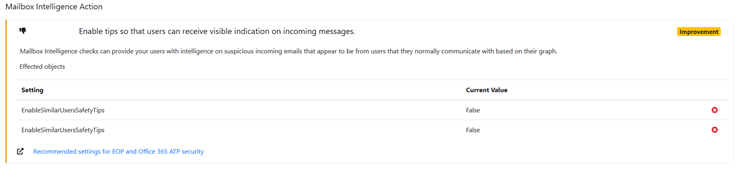

Mailbox Intelligence Action

PowerShell ile False olan değerleri True değerine çevireceğiz. Geniş bilgi için burada ki bağlantıyı ziyaret edebilirsiniz.

Set-AntiPhishPolicy -Identity "Office365 AntiPhish Default" -EnableSimilarUsersSafetyTips $true

Set-AntiPhishPolicy -Identity "KimlikAvı" -EnableSimilarUsersSafetyTips $true

Her ilke için yukarıda ki PowerShell komutlarını girelim.

İki farklı kuralım olduğu için Kimlik Avı ve Office365 AntiPhish Default aynı işlemleri her iki kuralda da gerçekleştiriyor olacağım. Sizde muhtemelen Office365 AntiPhish Default ilkesi olduğu için sadece işlemi Varsayılan ilke üzerinde gerçekleştirebilirsiniz.

Tüm hatalı eksik yapılandırmaları temizledik şimdi ORCA için tekrar bir rapor çekelim.

Get-ORCAReport

Veee Veeee Mutlu Son Sonunda Office 365 ATP’nin ve EOP servislerinin güvenli bir şekilde çalışabilmesi için önerilen tüm ayarları başarılı bir şekilde gerçekleştirdik. Benim kişisel önerim. ORCA arasını arada sırada çalıştırarak güncel rapor almanızın faydalı olacağını düşünüyorum. Office 365 tarafında bir çok yenilik bir çok özellik ve güvenlik aksiyonları geliyor olabilir. Böyle durumlarda kontrol edilmesi güncel güvenlik zafiyetlerinden korunmanızı sağlayacaktır.

Başka yazılarda görüşmek üzere…

Geri bildirim: Office 365 Neden WhiteListe Domain Eklememeliyim ? | | Mehmet PARLAKYİĞİT

Geri bildirim: Microsoft 365 Remote Server returned ‘550 5.1.8 Access denied, bad outbound sender AS(42003) – Mehmet PARLAKYİĞİT