Exchange Online Ransomware Ataklara Karşı Transport Rule İle Kullanıcılarınızı Koruyun

Hazırladığım bu #PowerShell betiğinde ise #ExchangeOnline kullanıcılarına #Ransomware ataklarda sıklıkla kullanılan uzantıların karantinaya taşınmasını ve ilgili kullanıcıya notification gitmesini sağlamaktadır.https://t.co/rWsfW3OClf pic.twitter.com/vpCuXcJ3RE

— Mehmet PARLAKYİĞİT (@mparlakyigit) April 6, 2022

Bir çok kurum ve kuruluş Ransomware ataklar yüzünden olumsuz bir şekilde etkilenmektedir. Bunun neticesinde maddi ve manevi hatta itibar kaybına uğramaktadır. Tabii ransomware atakların bir çoğu e-postalar üzerinden gelmektedir. Ransomware ataklar çoğunlukla dotm, docm, xlsm, sltm, xla, xlam, xll, pptm, potm, ppam, ppsm, sldm dosya uzantılarını kullanmaktadırlar. Sebebi ise bu tarz uzantılı dosyaların içerisine rahatlıkla makro gömerek zararlı bir yazılımın çalışması sağlanabilmektedir. En azından bu uzantılarla gelen mailleri Transport Rule ile engelleyerek gelen maillerin karantinaya taşınmasını sağlayabiliriz. Böylelikle kullanıcılarımız ve organizasyonumuz ransomware ataklara karşı daha az etkilenmiş olacaktır. Peki bizim senaryomuz nasıl çalışacak yukarıda belirtilen uzantıya sahip bir e-posta geldiğinde mail karantinaya taşınacak mailin geleceği kullanıcı ise bu konuda bilgilendirilecek. Eğer mailin doğruluğu kullanıcı tarafından sağlanırsa karantinada tutulan mail analiz edilerek ilgili kullanıcıya iletilecektir. Lafı uzatmadan Exchange Admin Center üzerinde Transport Rule oluşturmaya başlayabiliriz.

Önemli Not : Yapılan bu işlemler sonucunda kullanıcılarınızın % 100 koruması sağlanacağı anlamı gelmemektedir. Farklı önlemler almanız güncel EDR ve antivirüs yazılımları kullanmanız gerekmektedir.

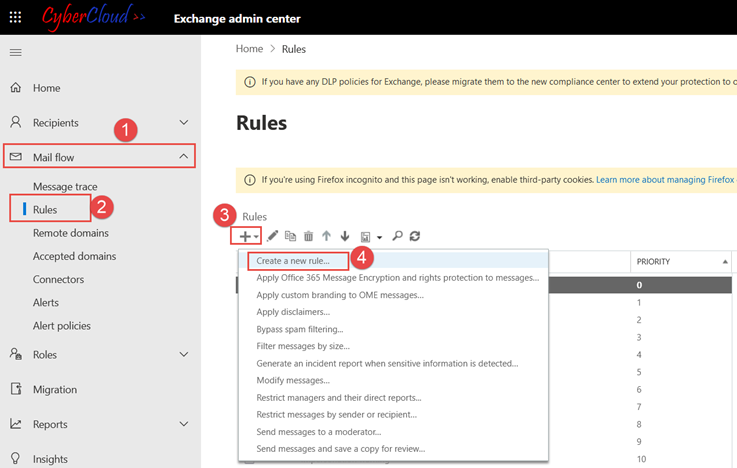

Öncelikle yapmamız gereken aşağıdaki bulunan linkten Exchange Admin center’a global admin hesabımızla giriş yapalım. Sırasıyla yukarıdaki adımları uygulayalım.

https://admin.exchange.microsoft.com

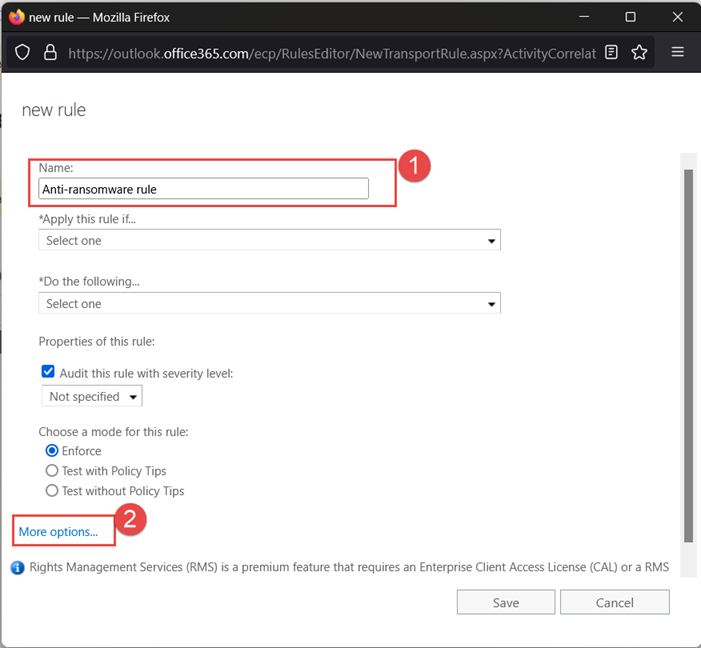

Rolümüze bir isim verelim. Ardından More Options (Daha fazla Seçenek) tıklayalım.

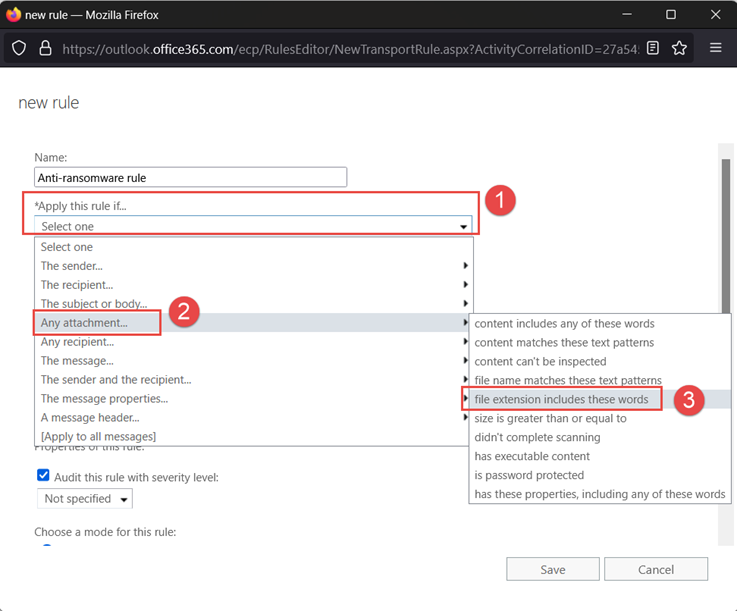

Apply this rule if… seçeneğini genişleterek sırasıyla ilgili adımları uygulayalım.

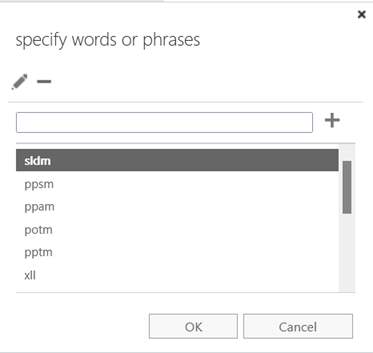

Açılan specify words or phrases penceresine tek tek aşağıda belirtilen uzantıları ekleyelim. Benim şimdilik bulduğum uzantılar bu kadar sizlerin tespit ettiği uzantıları da ekleyebilirsiniz. Hatta yorumlarda belirtirseniz bir çok kişi için faydalı olacaktır.

dotm, docm, xlsm, sltm, xla, xlam, xll, pptm, potm, ppam, ppsm, sldm

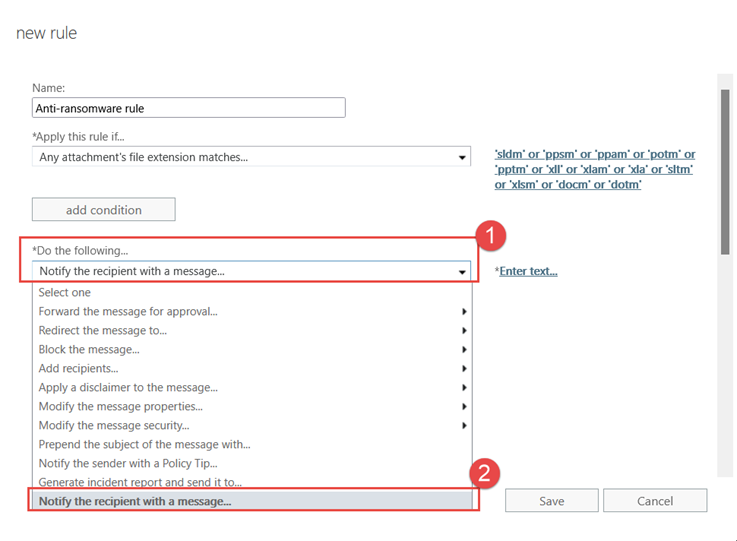

Şimdi ise Do the following… başlığı altında seçilen seçenekleri sırasıyla seçelim.

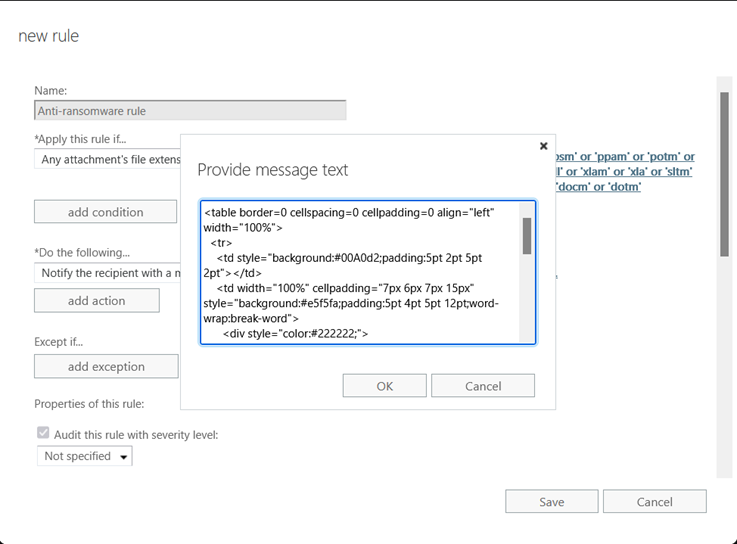

Açılan Provide message text penceresi içerisine aşağıda bulunan HTML kodu ekleyelim. Ben burada “LazyAdmin” kullanıcısının yapmış olduğu ve github üzerinde yayınlamış olduğu HTML template kullanacağım. Dilerseniz sizde kullanabilirsiniz veya online HTML düzenleyici web sitelerinden kendi uyarı metninizi oluşturabilirsiniz.

<table border=0 cellspacing=0 cellpadding=0 align="left" width="100%">

<tr>

<td style="background:#00A0d2;padding:5pt 2pt 5pt 2pt"></td>

<td width="100%" cellpadding="7px 6px 7px 15px" style="background:#e5f5fa;padding:5pt 4pt 5pt 12pt;word-wrap:break-word">

<div style="color:#222222;">

<span style="color:#222; font-weight:bold;">Dikkat:</span>

<b>%%From%%</b> Adlı kişiden tarfınıza <b>%%Subject%%</b> Konu Başlıklı bir E-Posta gönderilmiştir. Aşağıda belirtilen uzantılar içerdiği için zararlı olabileceğinden ötürü e-posta karantinaya taşınmıştır. Doğruluğundan eminseniz IT Departmanıyla iletişime geçebilirsiniz. dotm, docm, xlsm, sltm, xla, xlam, xll, pptm, potm, ppam, ppsm, sldm uzantılı dosyaları açmak verilerinize zarar verebilir.

</div>

</td>

</tr>

</table>

<br/>HTML kod içerisinde kullandığım değişkenler;

%%From%%, %%Subject%%

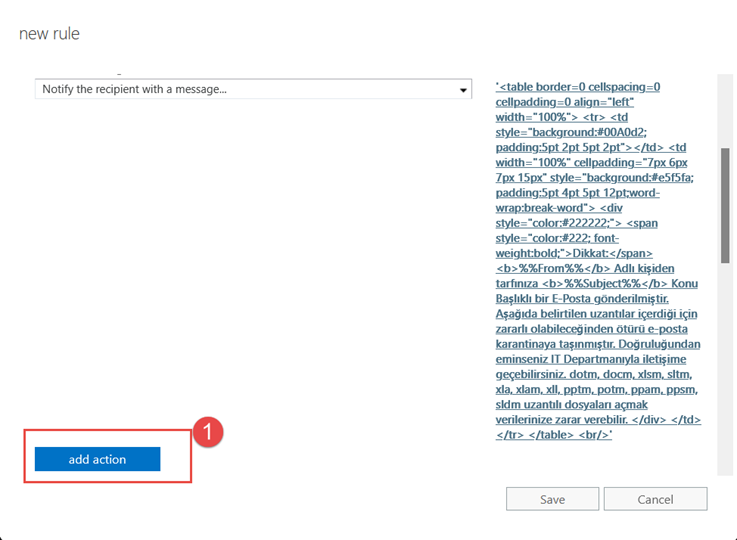

Add action butonuna tıklayalım.

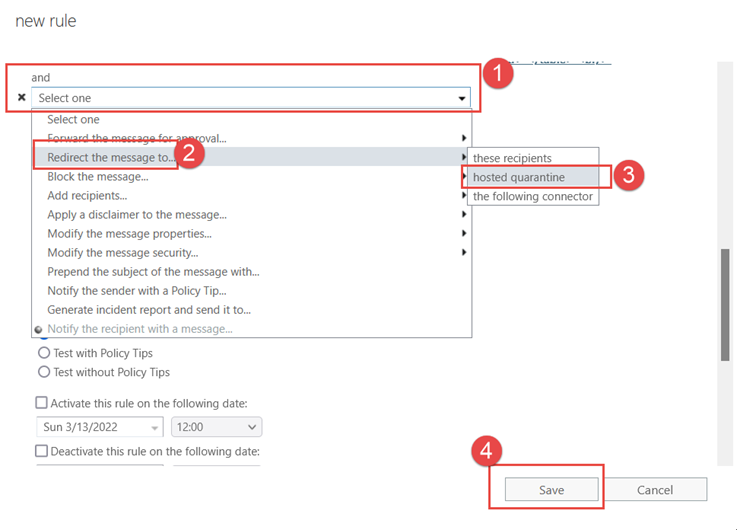

And kısmında yukarıda belirtilen adımları sırasıyla uygulayarak ilgili mail veya maillerin karantinaya taşınmasını sağlayalım. Son olarak Save butonuna basarak transport kuralımızı oluşturalım.

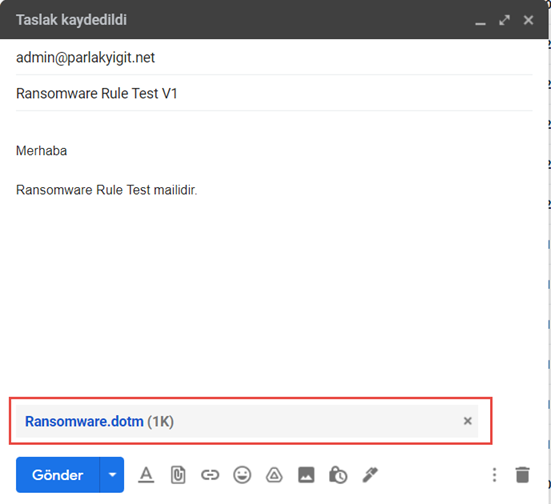

İşlemlerimiz bittikten sonra ilk denememizi yapabiliriz. Göndereceğimiz maile dotm uzantılı bir ek ekleyerek ilgili kullanıcıya maili gönderiyorum.

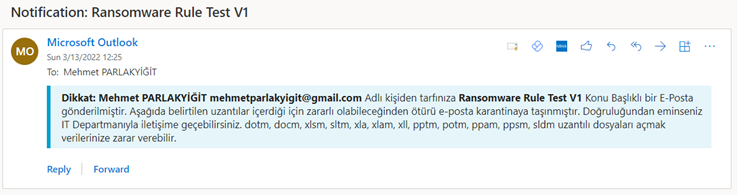

İlgili kullanıcımın e-posta kutusuna sadece yukarıdaki bildirim düşüyor. Buda oluşturduğumuz kuralın başarılı bir şekilde çalıştığını göstermektedir.

Ransomware Şüpheli E-Postanın Analiz Edilmesi

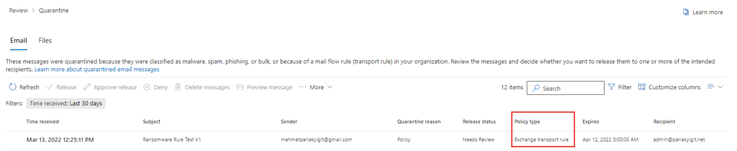

E-Postamızı analiz edebilmek için öncelikle karantinaya geçiş yapalım. Karantinaya takılan e-postayı görebiliriz. Karantinaya takılma sebebi bizim Exchange Admin Center üzerinde oluşturmuş olduğumuz transport rule zaten bunu kırmızı kare içerisinde aldığım kare içerisinde görebilirsiniz.

Karantinaya girebilmek için aşağıdaki linki kullanabilirsiniz.

https://security.microsoft.com/quarantine?viewid=Email

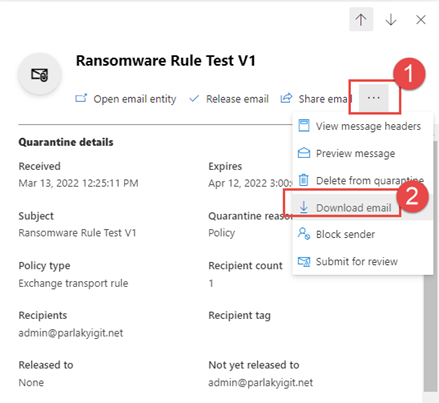

Şimdi ise karantina içerisinde bulunan ilgili e-postayı tıkladığımda açılan menüden 3 noktaya tıklayalım. E-Postayı indirelim.

|

Not: Bu işlemi kendi netwokünüzden izole olmuş bir ortam ve cihaz üzerinde gerçekleştiriniz. Aksi taktirde tüm organizasyonunuz olumsuz olarak etkilenebilir.

|

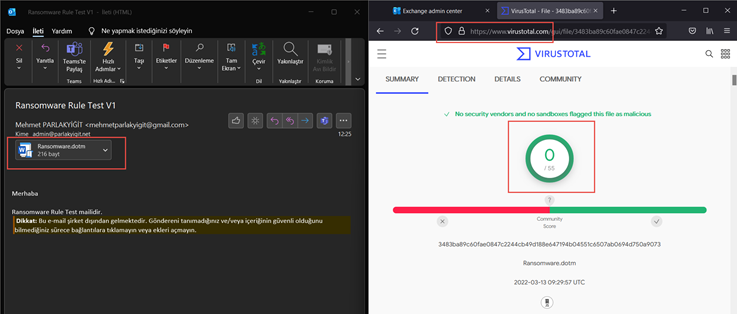

İndirdiğim e-posta içerisinde bulunan dotm uzantılı eki https://www.virustotal.com ortamda veya farklı bir online ortam üzerinde analizini gerçekleştirelim. Hatta bununla yetinmeyip indirdiğimiz cihaz üzerinde açarak cihazın etkilenme durumunu gözlemlememiz daha faydalı olacaktır. E-postanın doğruluğundan emin olduktan sonra kullanıcınıza e-postayı iletebilirsiniz.