Azure AD Privileged Identity Management (PIM)

Bir çok kurum ve kuruluşla gün içerisinde iletişim halinde olduğum için gördüğüm en büyük eksikliklerden biriside Microsoft 365 içerisinde birden çok global admin yetkisine sahip kullanıcı görüyorum. Buda aslında ilgili kuruluşların tehlike altında girmesi demek oluyor. Filanca kişi izne ayrılmış ayrılırken diğer başka bir kullanıcıya yetki vermiş yetkili kullanıcının aslında hiçbir izne ihtiyacı yokken kurum içerisinde en yetkili kullanıcı durumda. Böyle tür durumlardan etkilenmemek için aslında imdadımıza Azure AD özelliklerinden Privileged Identity Management (PIM) yetişiyor. Peki PIM tam olarak ne tür yetenekleri barındırıyor. Yine yukarıda karşılaştığım durumu senaryo olarak ele aldığımızda ahmet kullanıcısı yıllık izine çıkıyor olsun. 1 hafta sonra döneceğini farz edelim. Neticede yerine başka bir kullanıcının bakması lazım sadece Exchange tarafını yönetecek olsun. PIM sayesinde ilgili kullanıcıya geçici olarak bir hafta boyunca Exchange Administrator yetkisi verdiğimde ve bu kullanıcının süresi dolduğunda otomatik olarak yetkisi düşecektir. Böylelikle organizasyonumuz içerisinde gereksiz bir çok adminle karşılaşmamış ve bu konulardan ötürü oluşan riskleri minimuma indirmiş olacağız. Yine yetki alan kullanıcı aldığı sürenin uzatılmasını talep edebilecek. PIM servisinin diğer özelliklerine buradan ulaşabilirsiniz.

Tabii Privileged Identity Management PIM kullanmak için öncelikle yetkilendirme yapacak kullanıcıların ve yetkilendirmeyi alacak kullanıcıların Azure Active Directory Premium P2 lisansına sahip olması gerekmektedir. Bu konuya yazımızın ilerleyen kısımlarında daha ayrıntılı bir şekilde değineceğiz.

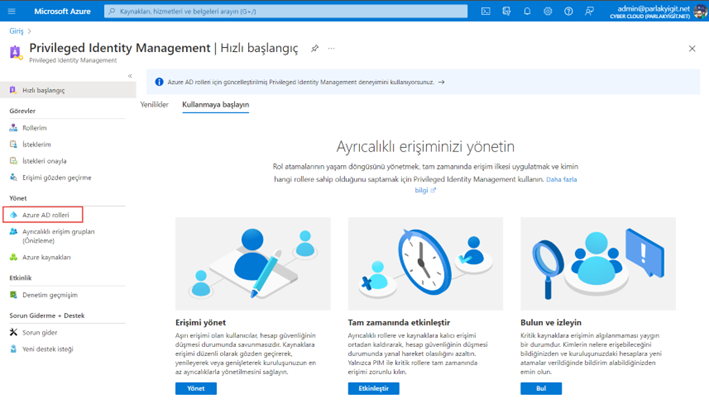

Peki bu Privileged Identity Management PIM nereden ulaşabiliriz. Portal.azure.com adresine girdiğinizde arama çubuğunda PIM yazdığınızda yukarıdaki sayfayı direk açabilirsiniz. Yada aşağıdaki linkten erişim sağlayabilirsiniz. Açılan sayfa içerisinde Azure AD rollerine tıklayalım.

https://portal.azure.com/#view/Microsoft_Azure_PIMCommon/CommonMenuBlade/~/quickStart

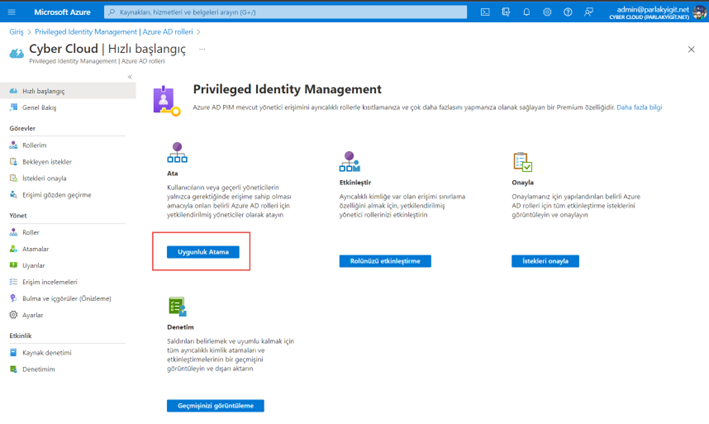

Açılan sayfa içerisinden uygunluk atama tıklayalım.

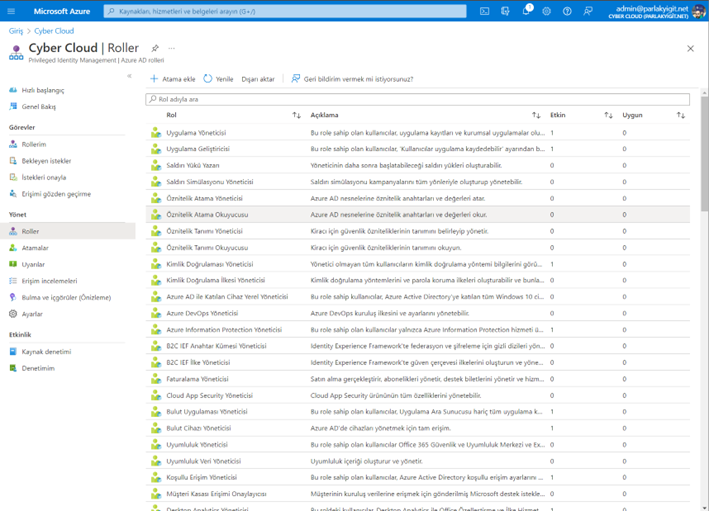

Karşımıza yukarıdaki görselde olduğu gibi bir çok rol gelecektir. Bu roller kuruluşunuzun kullanmış olduğu Microsoft 365 servislerine göre değişiklik gösterecektir.

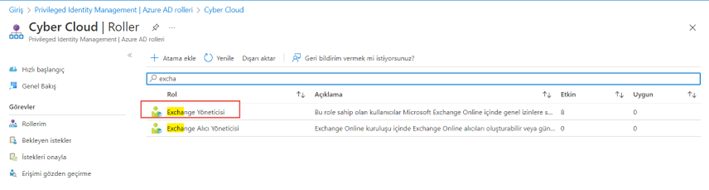

Şimdi arama kutucuğuna Exchange yazalım. Sonuç olarak Exchange ile alakalı tüm yetkilendirme rolleri görünecektir. Arama sonuçlarından Exchange Yöneticisi rolüne tıklayalım.

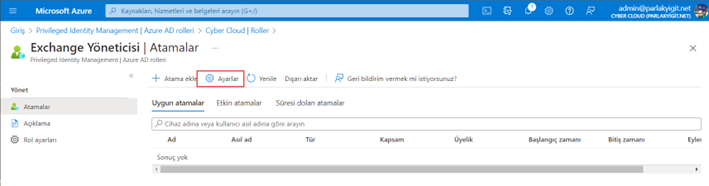

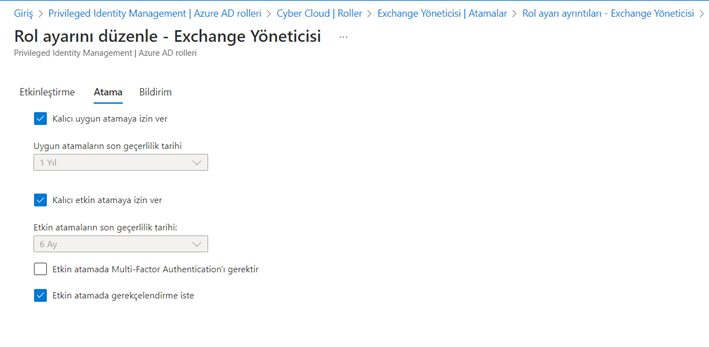

Rolümüzü seçtikten sonra dilerseniz ayarlar kısmından bazı ayarlamaları yapabiliriz.

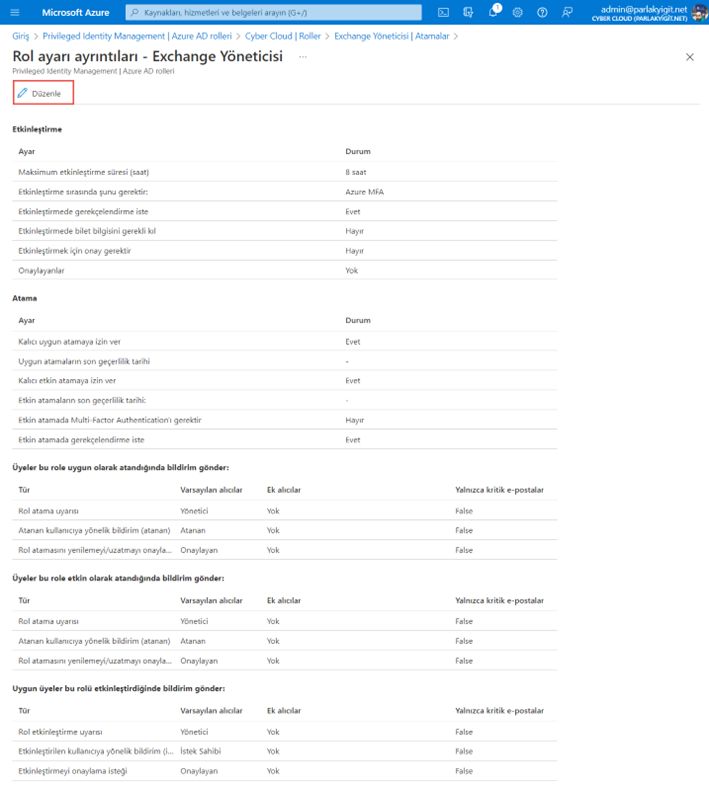

Ayarlar sayfası açıldığında ilgili role ait tüm ayarlar karşımıza çıkacaktır. Düzenle butonuna tıklayalım.

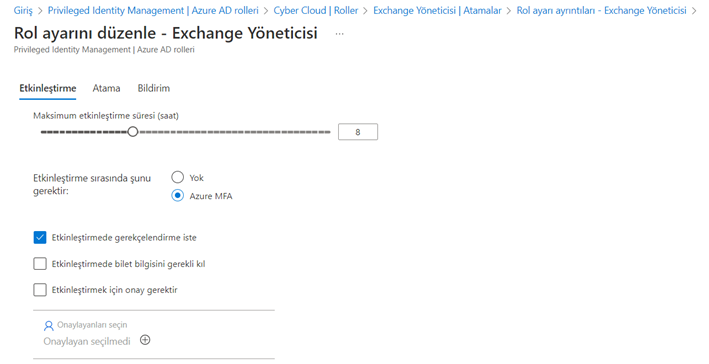

Sekmeleri dilerseniz tek tek inceleyebilirsiniz. Organizasyonunuz için yapmanız gerek ayarları burada bulabilirsiniz. Örneğin Exchange yönetici rolüne sahip olacak bir kullanıcının MFA etkinleştirmesini seçebilirsiniz. Zaten olması gereken bir en önemli koşullardan birisi aslında.

Atama yapılacak kullanıcıların hangi tarihler içerisinde yetkiye sahip olacağını Default olarak seçebilir yada kendiniz bir tarih belirleyebilirsiniz.

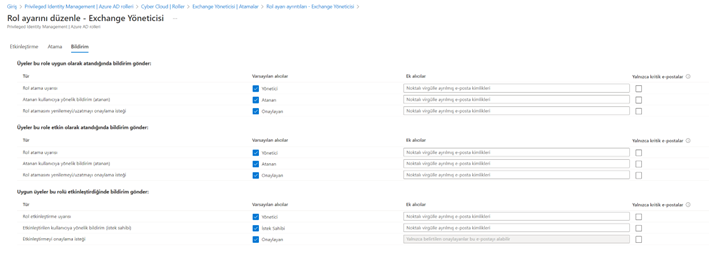

Yine bildirim ayarlarını bu sayfa içerisinden gerçekleştirebilir kime hangi bildirim gidecekse mail adreslerini yazabilirsiniz.

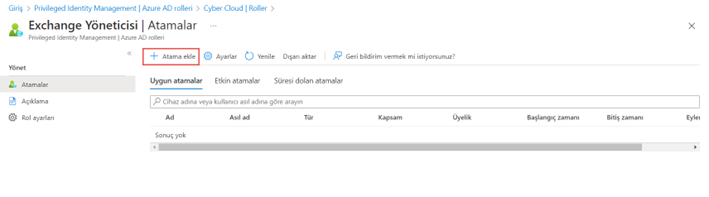

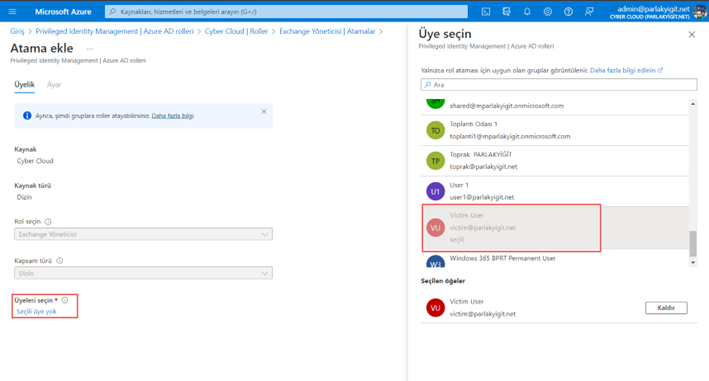

Artık ilgili kullanıcımıza Exchange Yönetici yetkisini atayabiliriz. Atama ekle butonuna basalım.

Gelen pencereden yetki vereceğiniz kullanıcıyı seçelim.

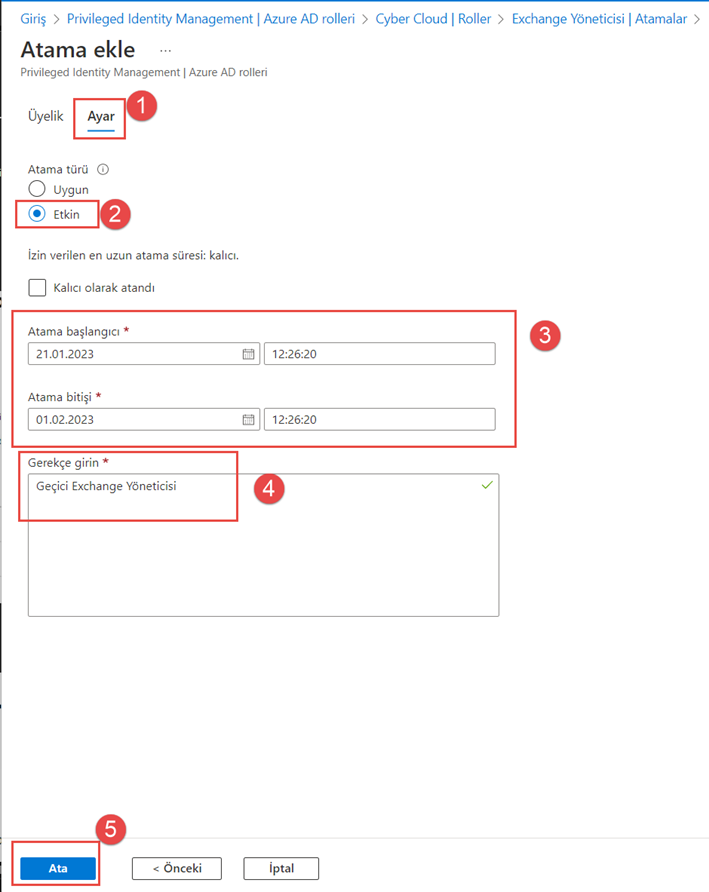

Ayarlar sekmesine geldiğimizde yukarıdaki yapılandırmaları kendinize göre belirledikten sonra kullanıcıya atama işlemini gerçekleştirelim.

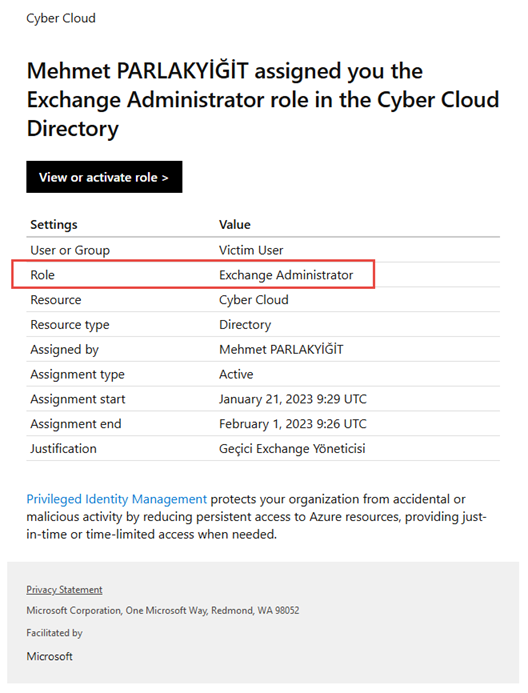

İlgili kullanıcıma atama yaptıktan sonra yukarıdaki bildirim maili yetki verdiğim kullanıcının posta kutusuna düşecektir.

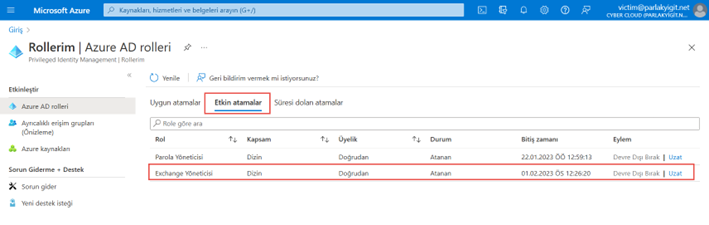

İlgili kullanıcımız mail bildirimi içerisinde bulunan linki tıkladığında etkin atamalar içerisine geldiğinde kendisine atanan yetkileri ve bu yetkilerin hangi tarihte sonra ereceğini görebilir. Dilerse ilgili yetkilerin uzatılmasını sağlayabilir.

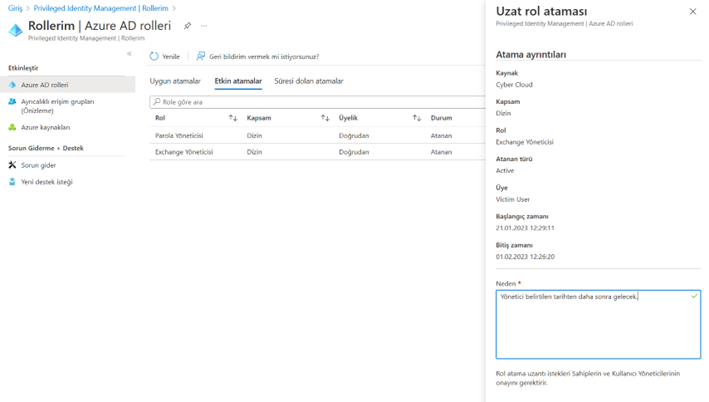

Yukarıdaki açıkladığım gibi kullanıcı dilerse uzat butonuna basarak yetkilendirme süresinin uzatılmasını talep edebilir. Tabii bir neden sunması gerekecektir.

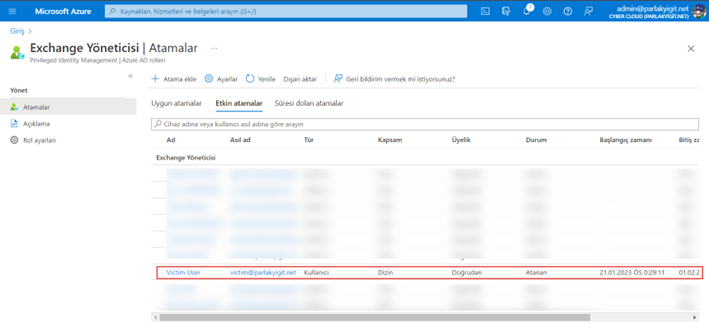

Yetkiyi veren ilgili kullanıcımız Etkin atamalara baktığında kendi paneli üzerinden hangi kullanıcılara hangi yetkilerin verildiğini ve bu yetkilerin kalıcımı yoksa belirli bir tarihte biteceğini görebilmektedir. Böylelikle gereksiz yetkilendirmeleri ortadan kaldırmış olacaktır.

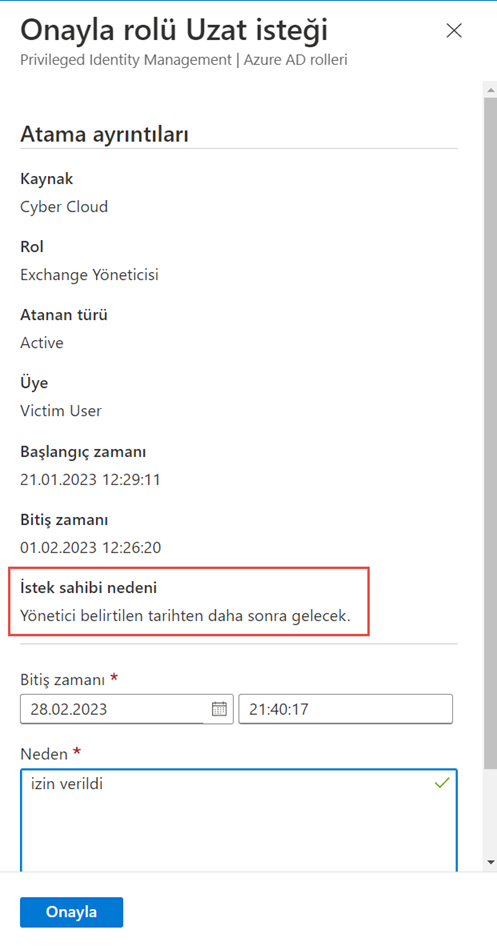

Yetki verdiğimiz kullanıcılardan yetki uzatma istekleri gelebilmektedir. Bu izinleri dilersek uzatabilir dilersek reddedebiliriz. Şimdi ufak bir örnekle daha net anlamaya çalışalım. Victim User’dan gelen isteği onaylayalım.

Onaylama butonuna bastığımızda yukarıdaki pencere açılacaktır. İstek sahibi yetkinin uzatılması için bir neden belirtmek zorundadır. Tarihide uzattıktan sonra onayla butonuna basalım.

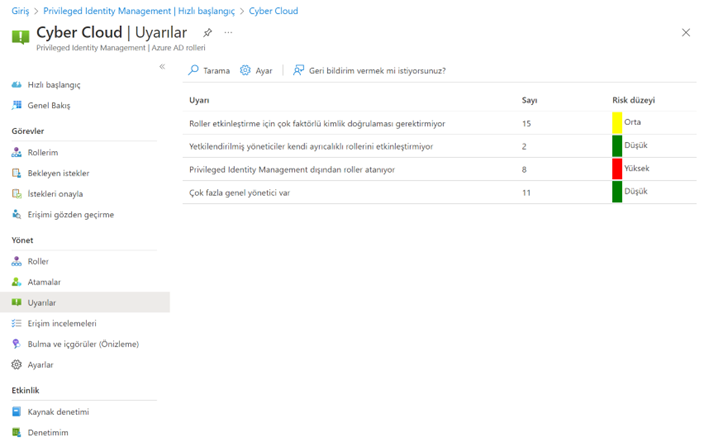

Uyarılar kısmına geldiğimizde ise yetkilendirmeler konusunda uyarılar çıkmaktadır bunun neticesinde uyarılar derecelendirilmektedir. Yukarıdaki görselde Azure AD Privileged Identity Management kullanmadan bazı kullanıcılarıma yetkilendirmeler yaptığım için, yetkilendirmeler aslında yönetimim dışında kalıyor. Organizasyonum için risk teşkil ediyor.

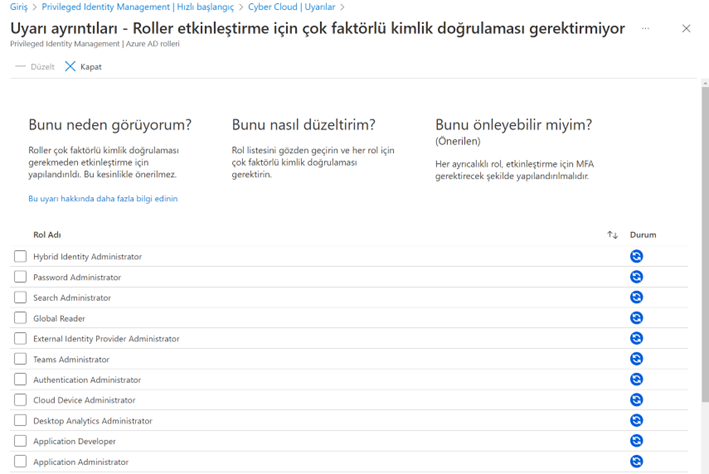

Uyarılardan herhangi birine tıkladığımda uyarının detaylarını görebilirim.

PIM Lisanslama

Daha önceden belirttiğim gibi Azure AD özelliklerinden Privileged Identity Management (PIM) kullanabilmek için Azure Active Directory Premium P2 lisansına sahip olmak gerekiyordu.

-

Privileged Identity Management (PIM) kullanacak kullanıcıların öncelikle ne tür işlem yapacağını bilmemiz ve bu doğrultuda lisansa sahip olmamız gerekir. Yapılacak işlemlerin listesine buradaki linkten erişebilirsiniz.

-

Bazı senaryolara göre kaç adet lisans almamız gerektiğini gösteren örnek lisans senaryolarına buradan ulaşabilirsiniz.