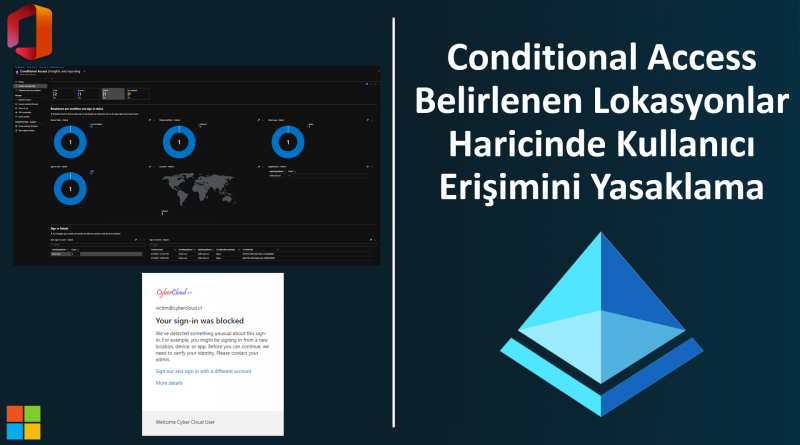

Conditional Access Belirlenen Lokasyonlar Haricinde Kullanıcı Erişimini Yasaklama

Conditional Access (Koşullu Erişim) Nedir ? Bir kurum kullanıcılara ve cihazlara ait kimlikler içermektedir. Conditional Access sayesinde bu kimlik bilgilerinden gelen verileri bir araya getirerek BT’nin anlamlı kararlar almasını sağlamaktadır. Conditional Access Azure Active Directory’nin bir parçasıdır. Bu kısa bilgiden sonra bugünkü senaryomuza değineceğiz. Bir çok kuruluş oltalama saldırılarına maruz kalmaktadır. Bunun neticesinde kullanıcılar genellikle kimlik bilgilerini çaldırmaktadırlar. Kimlik bilgisini çaldıran kurum ve kuruluşlar maddi ve manevi kayıplara uğramaktadırlar. Durum böyle olunca bir çok önlem almak gerekebiliyor. Alacağımız önlemlerin başında Office 365 kullanıcılarımızın kullandıkları bir çok uygulamaya erişimini kısıtlayabiliriz. Bunların başında belirlediğimiz lokasyonlar haricinde kullanıcılarımızın Office 365 uygulamalarına erişimini kısıtlamak gelmektedir. Hadi isterseniz çok lafı uzatmadan uygulamamıza başlayalım.

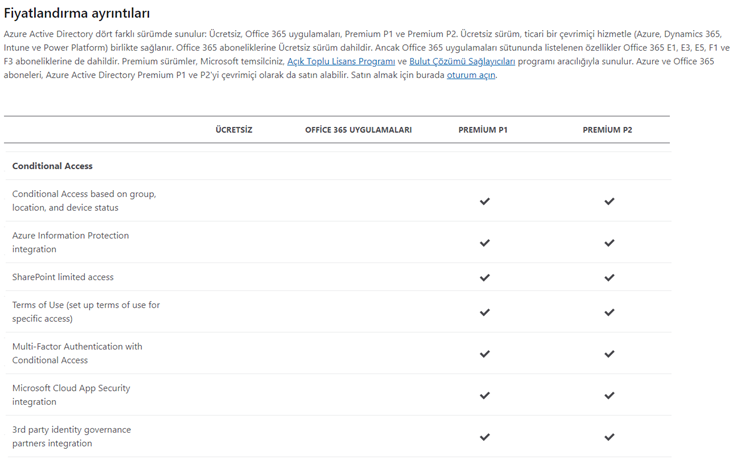

Lisanslama

Daha önceden belirttiğimiz gibi Conditional Access Azure Active directory’nin bir parçasıydı. Bu ürüne sahip olabilmek için Azure Active Directory Plan 1 veya Plan 2’ye sahip olmamız gerekmektedir.

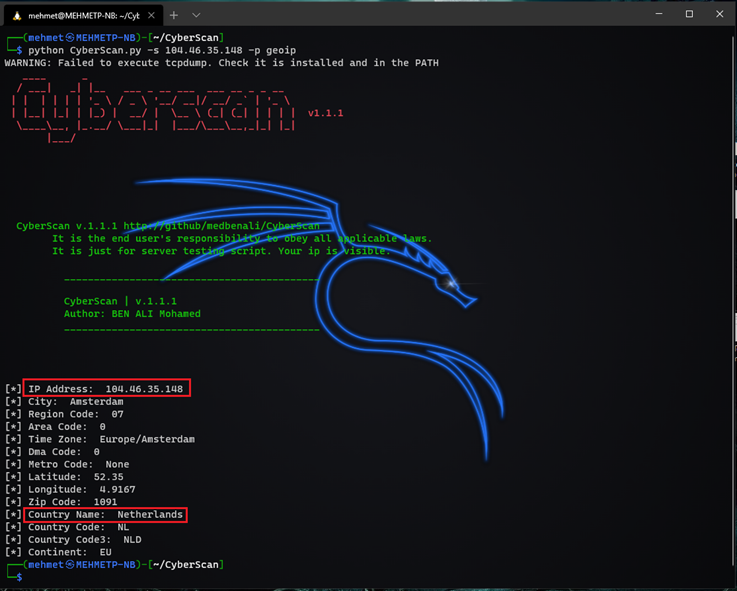

Daha önden azure üzerinde konumlandırdığım bir sanal makine mevcuttu IP adresini yukarıda görebilirsiniz. Şuan Türkiye dışında bir lokasyonda ve Office 365 uygulamalarıma erişmekte herhangi bir sıkıntı yaşamamaktayım.

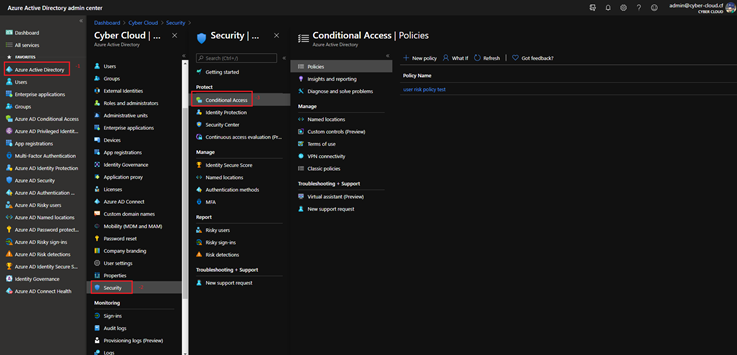

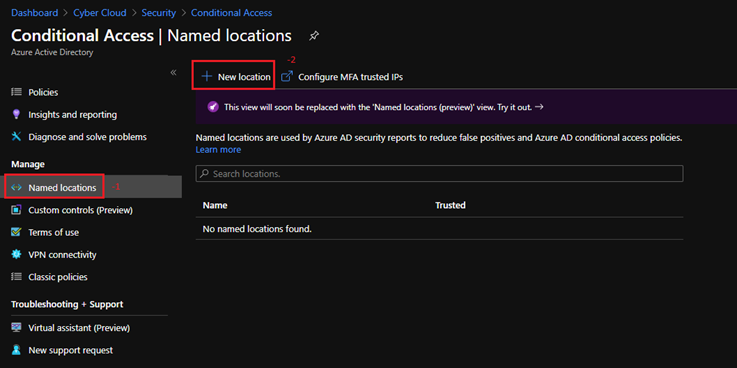

Portal.azure.com adresinden Azure Active Directory uygulamamıza erişelim. Yukarıda ki görselde görüldüğü gibi Azure Active Directory >> Security >> Conditional Access yolunu takip edebilirsiniz.

Açılan sayfadan Named Locations tıklayalım. + New location butonuna tıklayalım.

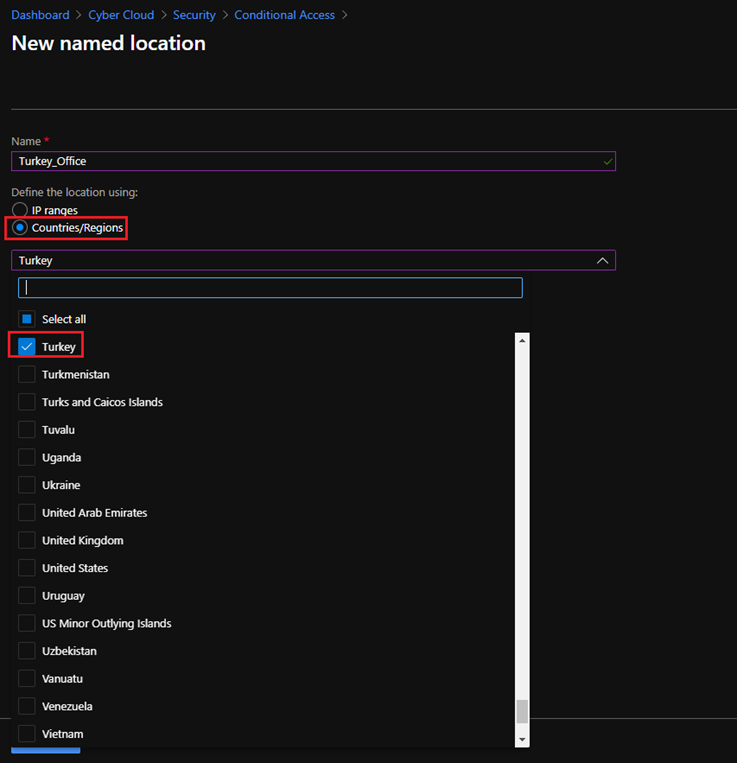

Oluşturacağımız kurala bir isim verelim. Countries/Regions seçeneğini seçelim. Ülke olarak Türkiye’yi seçiyorum. Son olarak Create butonuna tıklıyorum. Yine burada ülke seçmeden belirlenen ip aralıklarına izin vermeniz mümkündür.

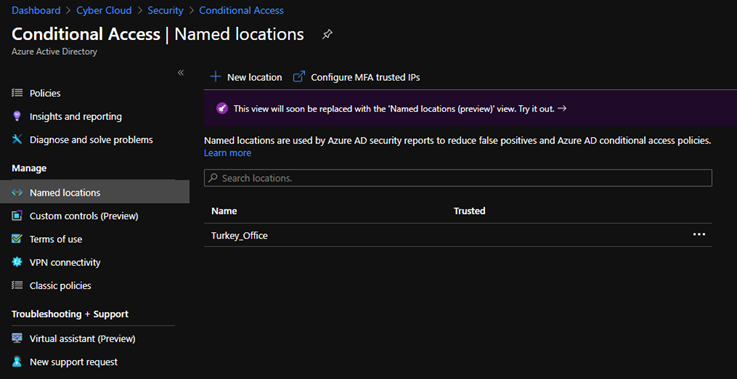

Türkiye’yi lokasyon olarak ekledik.

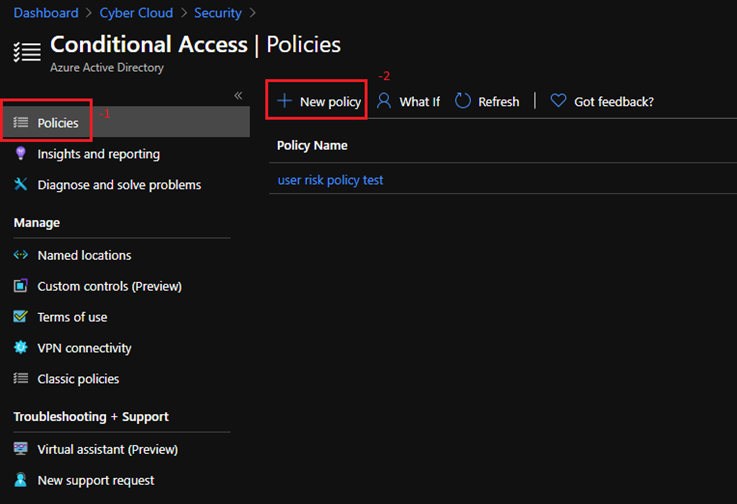

Şimdi ise Policies penceresine geçelim. + New policy butonuna tıklayarak yeni bir ilke oluşturmaya başlayabiliriz.

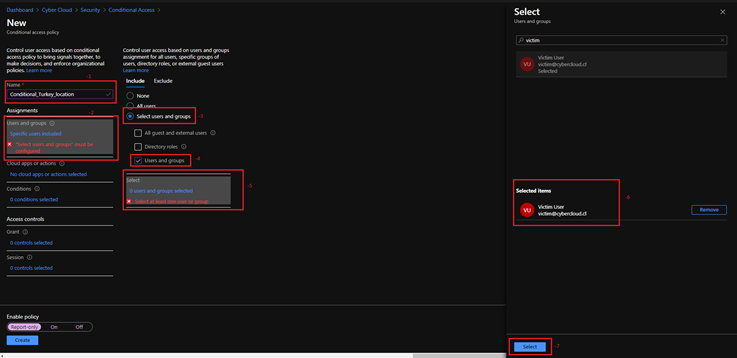

İlkemize bir isim vererek istediğimiz kullanıcı ve grupları seçmemiz gerekmektedir.

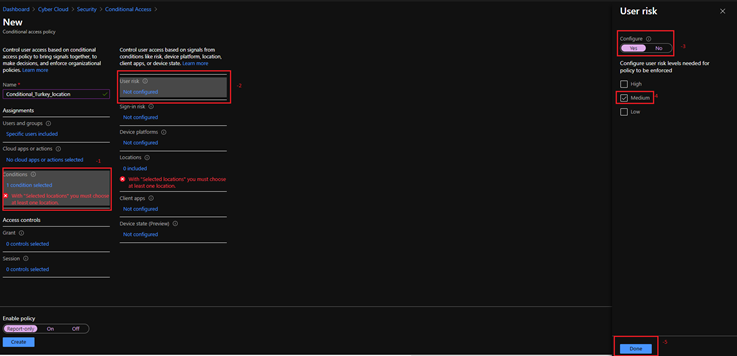

Şimdi ise İlkenin zorlanması için gereken kullanıcı risk düzeylerini yapılandıracağız.

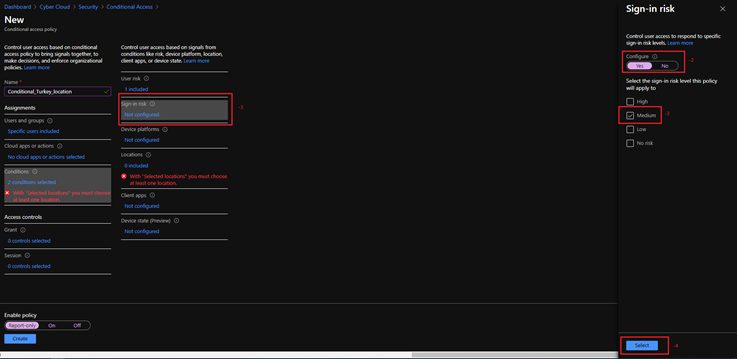

Bu bölümde ise ilkenin uygulanacağı oturum açma risk düzeyini seçmemiz gerekiyor.

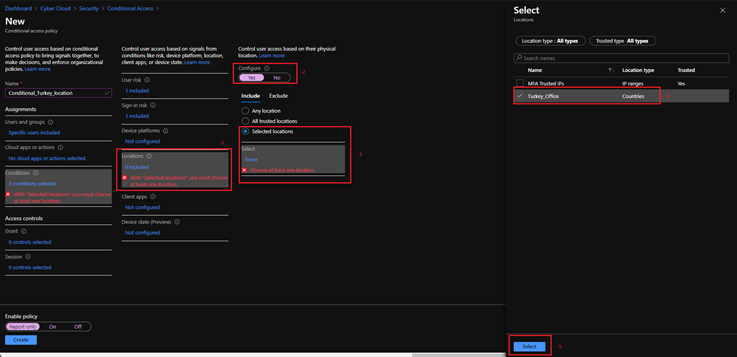

Bu görselimizde gördüğünüz üzere daha önceden ayarladığımız adlandırılmış konumlardan belirlediğimiz Turkey_Office konumunu seçiyoruz.

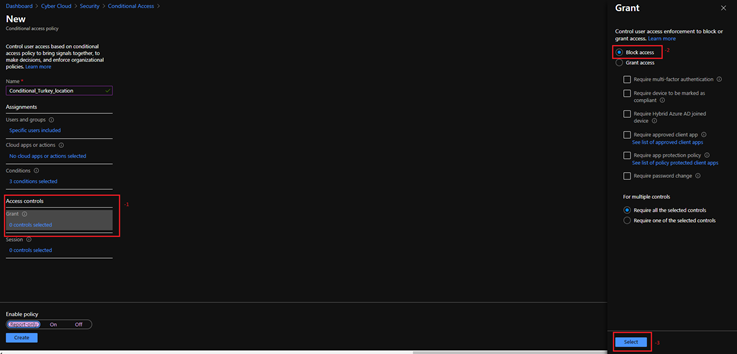

Access controls kısmından ise kullanıcı farklı bir konumdan giriş yapmak isterse ne tür aksiyon olacaksa onu seçmemiz gerekecetir. Benim amacım kullanıcıyı bloklamak ama sizler isterseniz Grant accsess seçeneğini seçerek örneğin; MFA doğrulaması isteyebilir veya parola değişikliği isteyebilirsiniz.

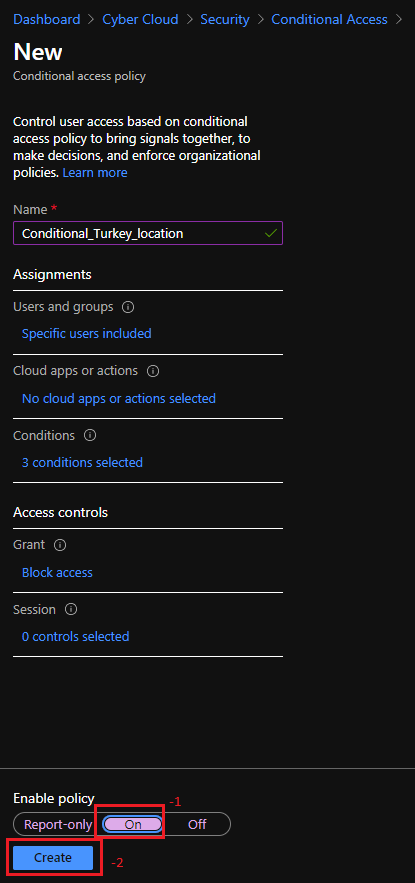

Son olarak oluşturduğumuz ilkeyi açmamız gerecek. On durumuna getirdikten sonra Create diyerek ilkemizi tamamlıyoruz.

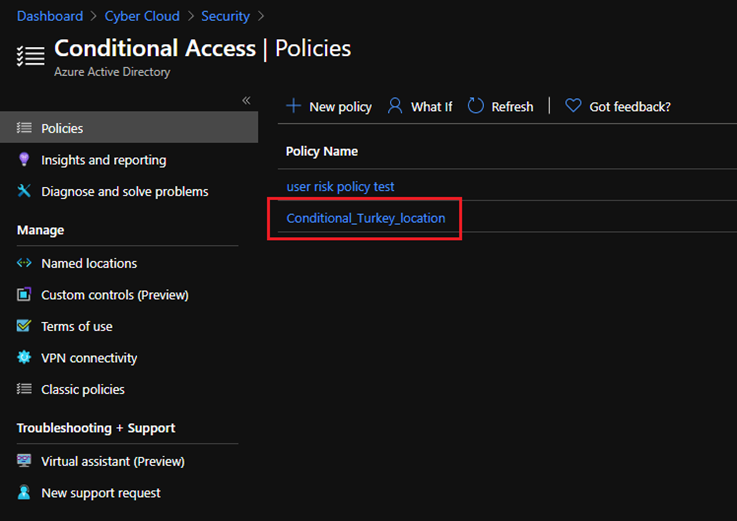

Görüldüğü gibi Conditional Access ilkemizi oluşturduk. İlkemizin aktif olması için 5-10 dk bekleyelim.

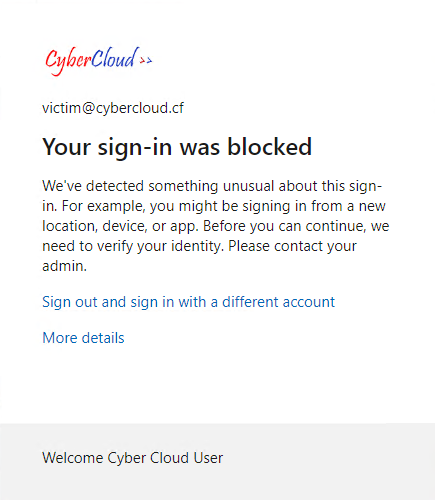

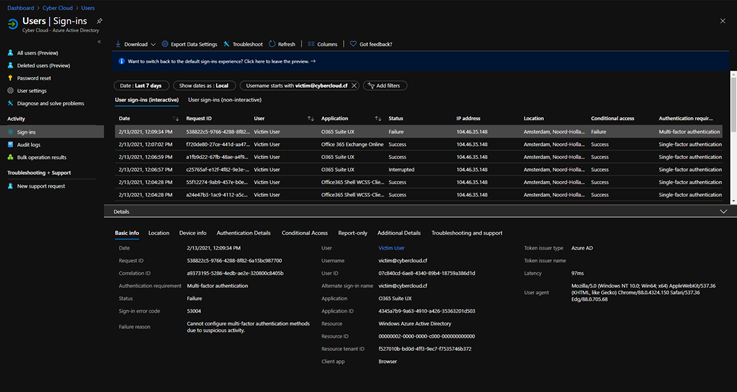

Şimdi ise azure üzerinde ki yani Türkiye lokasyonundan farklı bir konumda Victim User isimli kullanıcımızla oturum açtığımızda kullanıcının bloklandığını görüyoruz. Şunu ifade etmek gerekirse kullanıcı bloklandığında farklı bir konumda oturum açmaya çalıştığında kullanıcının erişimi kısıtlanacaktır. Yine kullanıcı Türkiye konumunda oturum açak isterse herhangi bir problem olamayacaktır.

Kullanıcının farklı bir lokasyon üzerinde oturum açma steğinin başarısız olduğunu Active Directory kullanıcı oturum açma işlemleri üzerinden görebilirsiniz.

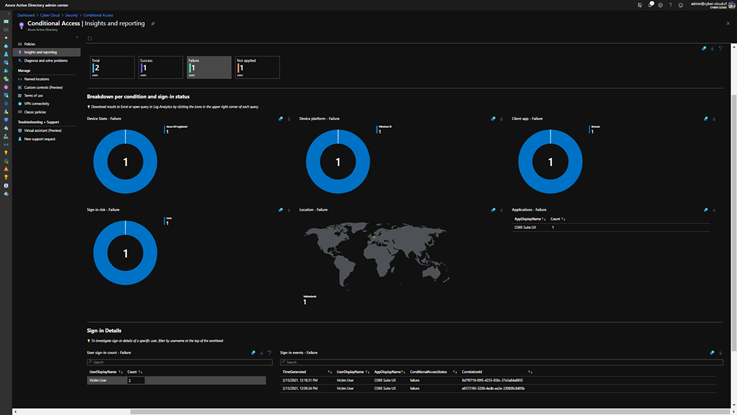

Yine Raporlama kısmından olayın detaylarına ulaşabilirsiniz.

Başka yazılarda görüşmek üzere…